In der Zusammenfassung dieser Woche werden wir diskutieren:

- eine Sicherheitsfreigabe für Kibana;

- eine Schwachstelle in Traefik, das TLS-Verbindungen verwaltet; und

- eine schwache Zufälligkeit in Webcrypto Keygen auf NodeJS

Kibana Sicherheitsfreigabe

Typverwechslung: Das Programm weist eine Ressource wie einen Zeiger, ein Objekt oder eine Variable unter Verwendung eines Typs zu oder initialisiert sie, greift aber später unter Verwendung eines Typs auf diese Ressource zu, der mit dem ursprünglichen Typ nicht kompatibel ist. - MITRE-Definition

CVSSv3.1: NIST - 8.8 (Hoch) | CVE ID: CVE-2022-1364

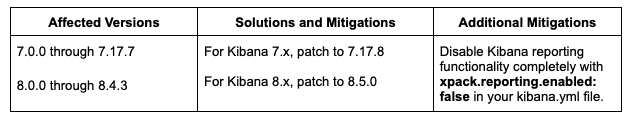

7.17.8, 8.5.0 Sicherheitsupdate: Im Headless Chromium-Browser, auf den sich Kibana für seine Berichtsfunktionen stützt, wurde eine Typverwechslungsschwachstelle entdeckt. Dieses Problem betrifft nur lokale Kibana-Instanzen auf Host-Betriebssystemen, auf denen die Chromium-Sandbox deaktiviert ist (nur CentOS, Debian). Elastic Cloud ist von diesem Problem nicht betroffen, da die Chromium-Sandbox standardmäßig aktiviert ist und nicht deaktiviert werden kann. Auch Elastic Cloud Enterprise ist von diesem Problem nicht betroffen.

Schwachstelle in Traefik bei der Verwaltung von TLS-Verbindungen

CVSSv3.1:

- NIST - 6.6 (Mittel)

- CNA (Github) - 8.1 (Hoch)

CVE-ID: CVE-2022-46153

Traefik ist ein moderner HTTP-Reverse-Proxy und Load Balancer. Er integriert sich in Ihre bestehenden Infrastrukturkomponenten (Docker, Swarm-Modus, Kubernetes, Marathon, Consul, Etcd, Rancher, Amazon ECS) und konfiguriert sich automatisch und dynamisch.

In den betroffenen Versionen gibt es eine potentielle Schwachstelle in Traefik bei der Verwaltung von TLS-Verbindungen. Ein Router, der mit einer nicht gut formatierten TLSOption konfiguriert ist, wird mit einer leeren TLSOption angezeigt. So wird beispielsweise eine Route, die über eine mTLS-Verbindung mit einer falschen CA-Datei gesichert ist, ohne Überprüfung der Client-Zertifikate offengelegt. Benutzern wird empfohlen, auf Version 2.9.6 zu aktualisieren.

Aufnäher: https://github.com/traefik/traefik/releases/tag/v2.9.6

Benutzer, die das Upgrade nicht durchführen können, sollten ihre Protokolle auf die folgenden Fehlermeldungen hin überprüfen und die TLS-Optionen direkt korrigieren:

Leere CA:

{"level":"error","msg":"invalid clientAuthType: RequireAndVerifyClientCert, CAFiles is required","routerName":"Router0@file"}Falscher CA-Inhalt (oder falscher Pfad):

{"level":"error","msg":"invalid certificate(s) content","routerName":"Router0@file"}Unbekannter Client-Authentifizierungstyp:

{"level":"error","msg":"unknown client auth type \"FooClientAuthType\"","routerName":"Router0@file"}Ungültige cipherSuites:

{"level":"error","msg":"invalid CipherSuite: foobar","routerName":"Router0@file"}Ungültige curvePreferences:

{"level":"error","msg":"invalid CurveID in curvePreferences: foobar","routerName":"Router0@file"}Schwache Zufälligkeit in Webcrypto Keygen auf NodeJS

CWE-338: Verwendung eines kryptographisch schwachen Pseudo-Zufallszahlengenerators (PRNG). Das Produkt verwendet einen Pseudo-Zufallszahlengenerator (PRNG) in einem Sicherheitskontext, aber der Algorithmus des PRNG ist nicht kryptografisch stark.

CVSSv3.1: NIST - 9.1 (Kritisch) | CVE ID: CVE-2022-35255

Eine in NodeJS v15.0.0 eingeführte Schwachstelle wurde von einem Mitwirkenden auf HackerOne entdeckt, in dem https://github.com/nodejs/node/pull/35093 einen Aufruf von EntropySource() in SecretKeyGenTraits::DoKeyGen() in src/crypto/crypto_keygen.cc einführte. Dabei gibt es zwei Probleme:

- Node.js Aufrufe von EntropySource() in SecretKeyGenTraits::DoKeyGen(). Allerdings wird der Rückgabewert nicht überprüft und es wird davon ausgegangen, dass EntropySource() immer erfolgreich ist, was jedoch manchmal nicht der Fall sein kann.

- Die vonEntropySource() zurückgegebenen Zufallsdaten sind möglicherweise nicht kryptographisch stark und eignen sich daher nicht als Schlüsselmaterial.

Insgesamt ermöglicht dieser Fehler einem entfernten Angreifer die Entschlüsselung sensibler Daten.

Kommentare