HashiCorp Vault ist ein quelloffenes, zentralisiertes System zur Verwaltung von Geheimnissen. Es bietet eine sichere und zuverlässige Möglichkeit, Geheimnisse wie API-Schlüssel, Zugriffstoken und Passwörter zu speichern und zu verteilen.

Bereitstellen einer Marketplace App

Der Linode Marketplace ermöglicht Ihnen die einfache Bereitstellung von Software auf einer Recheninstanz mit dem Cloud Manager. Siehe Erste Schritte mit Marketplace Apps für vollständige Schritte.

- Melden Sie sich beim Cloud Manager an und wählen Sie den Link Marketplace Link aus dem linken Navigationsmenü. Dies zeigt die Linode Create Seite mit der Marketplace Registerkarte vorgewählt.

- Wählen Sie unter dem Abschnitt App auswählen die App aus, die Sie bereitstellen möchten.

- Füllen Sie das Formular aus, indem Sie die Schritte und Ratschläge in der Anleitung zum Erstellen einer Recheninstanz befolgen. Je nach der von Ihnen ausgewählten Marketplace-App sind möglicherweise zusätzliche Konfigurationsoptionen verfügbar. Im Abschnitt Konfigurationsoptionen unten finden Sie kompatible Distributionen, empfohlene Tarife und alle zusätzlichen Konfigurationsoptionen, die für diese Marketplace-App verfügbar sind.

- Klicken Sie auf die Schaltfläche Linode erstellen. Sobald die Recheninstanz bereitgestellt wurde und vollständig eingeschaltet ist, warten Sie auf den Abschluss der Softwareinstallation. Wenn die Instanz vor diesem Zeitpunkt ausgeschaltet oder neu gestartet wird, schlägt die Softwareinstallation wahrscheinlich fehl.

Um zu überprüfen, ob die Anwendung vollständig installiert wurde, siehe Erste Schritte mit Marketplace Apps > Installation überprüfen. Nach der Installation befolgen Sie die Anweisungen im Abschnitt Erste Schritte nach der Bereitstellung, um auf die Anwendung zuzugreifen und sie zu nutzen.

Geschätzte Bereitstellungszeit: Vault sollte innerhalb von 5-10 Minuten nach Abschluss der Bereitstellung der Recheninstanz vollständig installiert sein.

Konfigurationsoptionen

- Unterstützte Distributionen: Debian 11, Ubuntu 22.04 LTS

- Empfohlener Tarif: Wir empfehlen eine dedizierte CPU mit 4 GB oder eine gemeinsam genutzte Recheninstanz für die Vault-Instanz.

Eingeschränkter Benutzer (optional)

Sie können optional die folgenden Felder ausfüllen, um automatisch einen eingeschränkten Benutzer für Ihre neue Recheninstanz zu erstellen. Dies wird für die meisten Bereitstellungen als zusätzliche Sicherheitsmaßnahme empfohlen. Dieses Konto wird der sudo Gruppe, die erweiterte Rechte für die Ausführung von Befehlen mit der sudo Vorwahl.

- Eingeschränkter sudo-Benutzer: Geben Sie Ihren bevorzugten Benutzernamen für den eingeschränkten Benutzer ein.

- Passwort für den eingeschränkten Benutzer: Geben Sie ein sicheres Passwort für den neuen Benutzer ein.

- Öffentlicher SSH-Schlüssel für den eingeschränkten Benutzer: Wenn Sie sich als eingeschränkter Benutzer über die Authentifizierung mit öffentlichem Schlüssel anmelden möchten (ohne Eingabe eines Passworts), geben Sie hier Ihren öffentlichen Schlüssel ein. Anweisungen zur Erzeugung eines Schlüsselpaars finden Sie unter Erstellen eines SSH-Schlüsselpaars und Konfigurieren der Authentifizierung mit öffentlichem Schlüssel auf einem Server.

- Root-Zugriff über SSH deaktivieren: Um den Root-Benutzer an der Anmeldung über SSH zu hindern, wählen Sie Ja (empfohlen). Sie können trotzdem zum Root-Benutzer wechseln, wenn Sie angemeldet sind, und Sie können sich auch über Lish als Root anmelden.

Erste Schritte nach der Bereitstellung

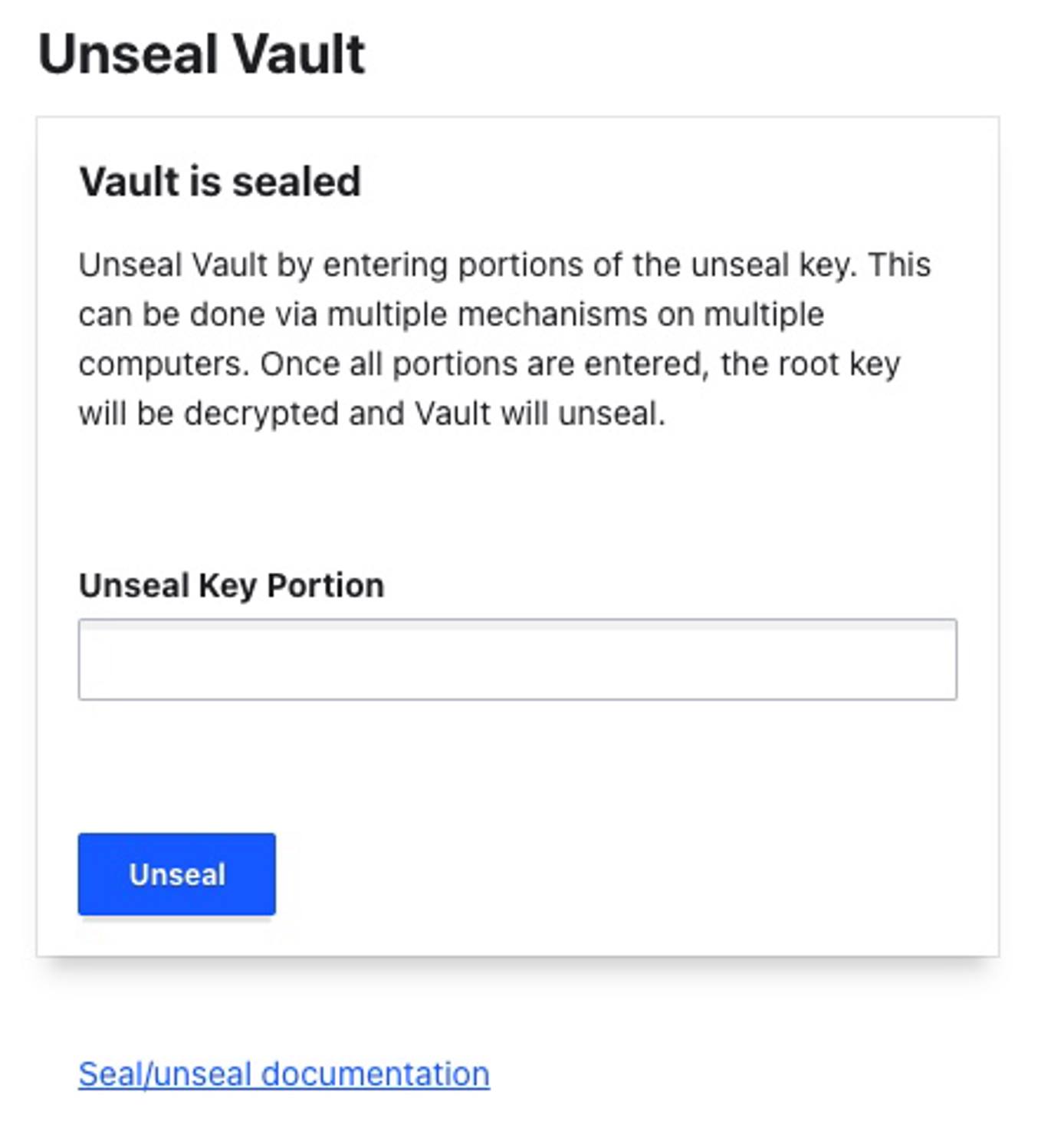

Beschaffung des Entsiegelungsschlüssels

Die Daten im Vault werden durch eine Reihe von Verschlüsselungscodes geschützt. Die erste Ebene ist ein im Schlüsselbund gespeicherter Verschlüsselungsschlüssel. Der Schlüsselbund wird dann mit dem Stammschlüssel verschlüsselt. Und schließlich wird der Stammschlüssel mit dem Entsiegelungsschlüssel verschlüsselt. Der entsiegelte Schlüssel wird in mehrere Teile aufgeteilt, die dann an mehrere Personen verteilt werden können. Dieses Verfahren stellt sicher, dass die Daten geschützt sind und nur befugte Benutzer darauf zugreifen können. Weitere Informationen über diesen Verschlüsselungsprozess finden Sie in der Dokumentation Seal/Unseal.

Folgen Sie den nachstehenden Anweisungen, um den Entsiegelungsschlüssel und das Root-Token anzuzeigen.

- Melden Sie sich bei Ihrer Compute Instance über SSH oder Lish an und verwenden Sie dabei die Root-Benutzeranmeldeinformationen, die Sie während der Bereitstellung erstellt haben.

- Führen Sie den folgenden Befehl aus, um alle fünf Teile des entsiegelten Schlüssels anzuzeigen. Diese Teile können zusammen verwendet werden, um den Stammschlüssel zu entschlüsseln und Vault zu entsiegeln.

cat /root/.vault_tokens.txtUnseal Key 1: M8H0MQbg5Vgdf5IFEL/xOvyBC0bXwH+exN9wLgSwyq1y

Unseal Key 2: oP7fCkpdJXrO/AegtuUtQAiiyK//fhPtfyfFzEnT5z8b

Unseal Key 3: dSB00TzKHK9Nq5S+w2zWDzlokxMhYnUx6xNXXFuXHw9o

Unseal Key 4: UJEqMsSKbtGM1SZNJjUmx0/V7Q4g5pI63V0aRIulHVm3

Unseal Key 5: UMBRh+13zGwYgTIunTl6F0qJRoWW4JS6U5WzazwAhOoz

Initial Root Token: hvs.z1f4cwvE9llTjBmkJO71xhF4 - Verteilen Sie die Teile des Entsiegelungsschlüssels nach Bedarf an Ihr Team und stellen Sie sicher, dass sie an einem sicheren Ort gespeichert sind. Speichern Sie außerdem die Anfängliche Wurzel Token. Wenn Sie fertig sind, können Sie diese Textdatei löschen.

rm /root/.vault_tokens.txt

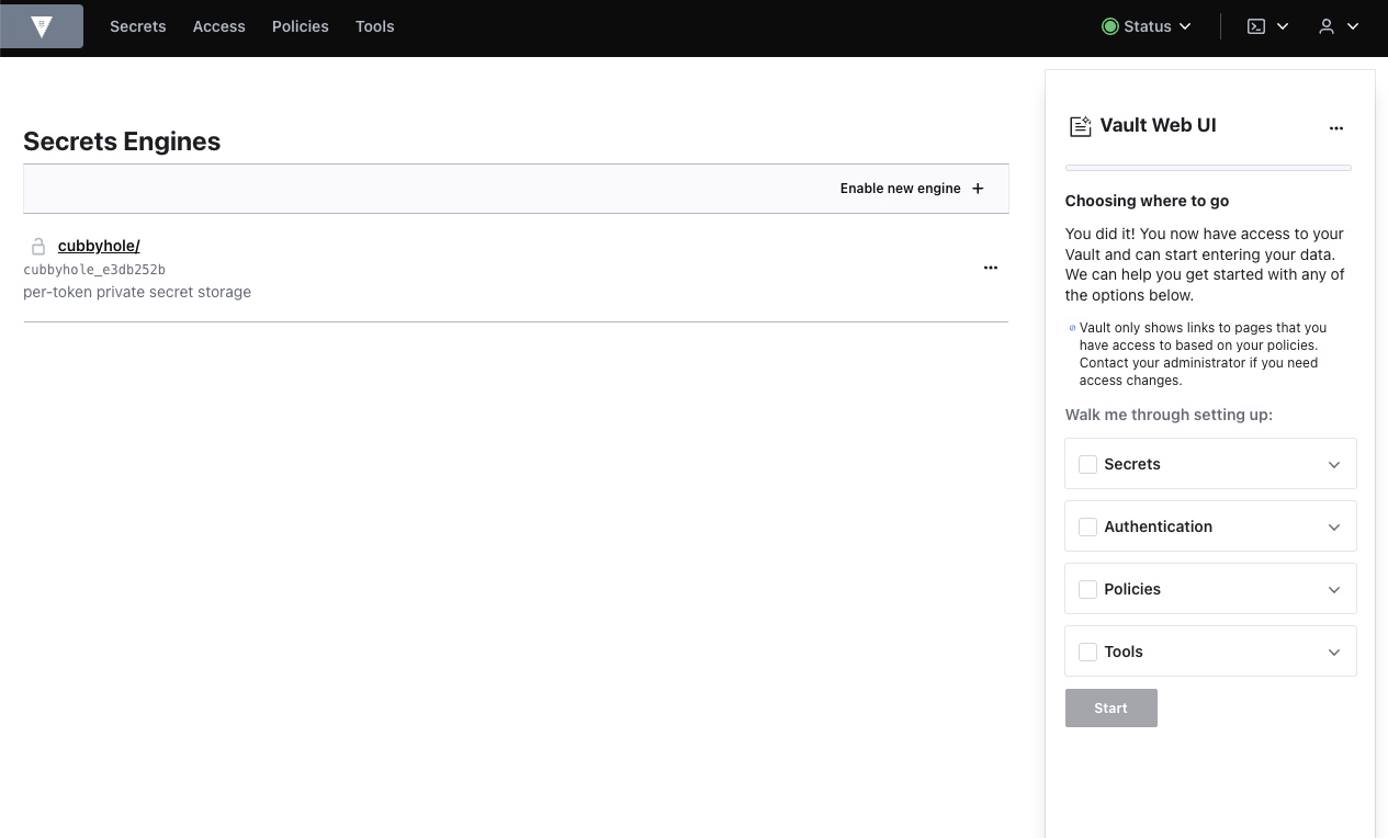

Zugriff auf die Vault Web UI

- Öffnen Sie Ihren Webbrowser und navigieren Sie zu

http://[ip-address]:8200, wobei [ip-adresse] ist die IPv4-Adresse Ihrer Recheninstanz. Siehe die Verwalten von IP-Adressen Anleitung für Informationen zur Anzeige von IP-Adressen. - Um auf die Vault-Instanz zuzugreifen, müssen drei der Entsiegelungsschlüssel zusammen mit dem Root-Token eingegeben werden.

- Sobald der Tresor entsiegelt ist, kann die Web-Benutzeroberfläche verwendet werden, um Geheimnisse, Authentifizierung und Richtlinien einzurichten.

Hinweis: HashiCorp empfiehlt die Verwendung von mutual TLS (mTLS) mit einer privaten CA, um die Cluster-Kommunikation und die Web-UI zu sichern. Weitere Einzelheiten finden Sie in der folgenden HashiCorp-Dokumentation. https://www.vaultproject.io/docs/auth/cert https://www.vaultproject.io/docs/secrets/pki/setup - Zusätzliche Konfigurationen sind erforderlich, um die Linode Marketplace Vault-Instanz in einer Produktionsumgebung zu verwenden. Wir empfehlen, die Dokumentation zu Konfiguration, Secrets Engine und Authentifizierung zu lesen, bevor Sie fortfahren.

Die HashiCorp Vault Marketplace App wurde von Linode entwickelt. Für Unterstützung bei der Bereitstellung der App wenden Sie sich bitte an den Linode-Support. Für Unterstützung bezüglich des Tools oder der Software selbst, besuchen Sie das Vault Community Forum.