Les VLAN et les VPC sont des méthodes d'isolation du réseau que nous utilisons pour protéger notre infrastructure dans les nuages publics. Ils offrent une sécurité accrue en réduisant de manière significative la surface d'attaque de notre réseau tout en nous donnant la possibilité de segmenter les couches d'applications avec et sans accès à l'internet public. Aujourd'hui, voyons plus grand et étendons notre réseau privé sur plusieurs régions avec Linode.

Lorsque nous parlons de "régions", nous faisons référence à des zones géographiques distinctes au sein d'un même fournisseur de services en nuage. Les "zones" sont généralement des sites d'hébergement supplémentaires au sein de ces régions géographiques. Par exemple, vous pouvez voir une région Nord-Est basée près de New York et une région Sud-Est à Atlanta, chacune contenant plusieurs zones.

En plus de réduire les temps de latence en étant physiquement plus proche d'un plus grand nombre d'utilisateurs, l'exécution d'une application multirégionale nous permet d'augmenter considérablement la fiabilité et la tolérance aux pannes. Tout ce qui peut avoir un impact sur vos charges de travail dans un endroit, y compris les pannes de matériel ou de réseau local, peut potentiellement être atténué en ayant un autre endroit vers lequel réacheminer vos utilisateurs.

Déploiement de réseaux locaux virtuels multirégionaux

Pour acheminer les données entre les segments VLAN déployés dans plusieurs régions, nous pouvons relier les segments VLAN à l'aide d'un réseau privé virtuel (VPN).

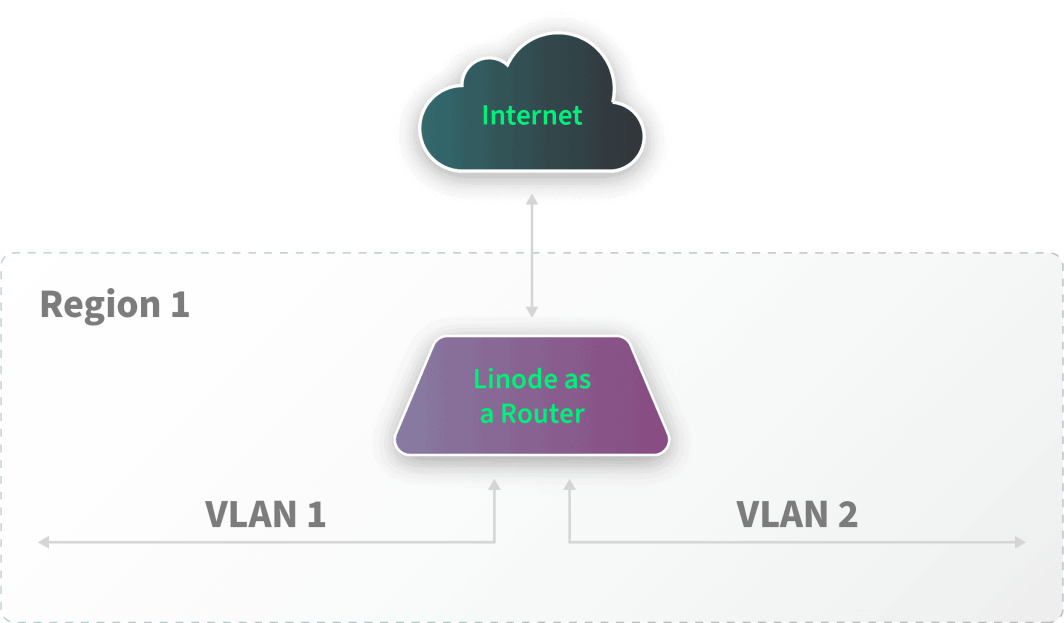

Tout d'abord, nous relions tous les VLAN associés déployés dans une même région à l'aide d'un Linode qui fait office de routeur commun. Chaque segment VLAN est son propre domaine de couche 2 isolé et fonctionne dans son sous-réseau de couche 3. Tout le trafic entre les différents segments VLAN passera par le routeur, et nous pouvons placer des règles de pare-feu dans le routeur pour régir le trafic autorisé à transiter entre les différents segments.

Nous pouvons ensuite configurer cette instance de routeur pour relier le trafic entre d'autres segments du réseau en utilisant l'internet public et un logiciel VPN comme WireGuard ou un protocole comme IPSec.

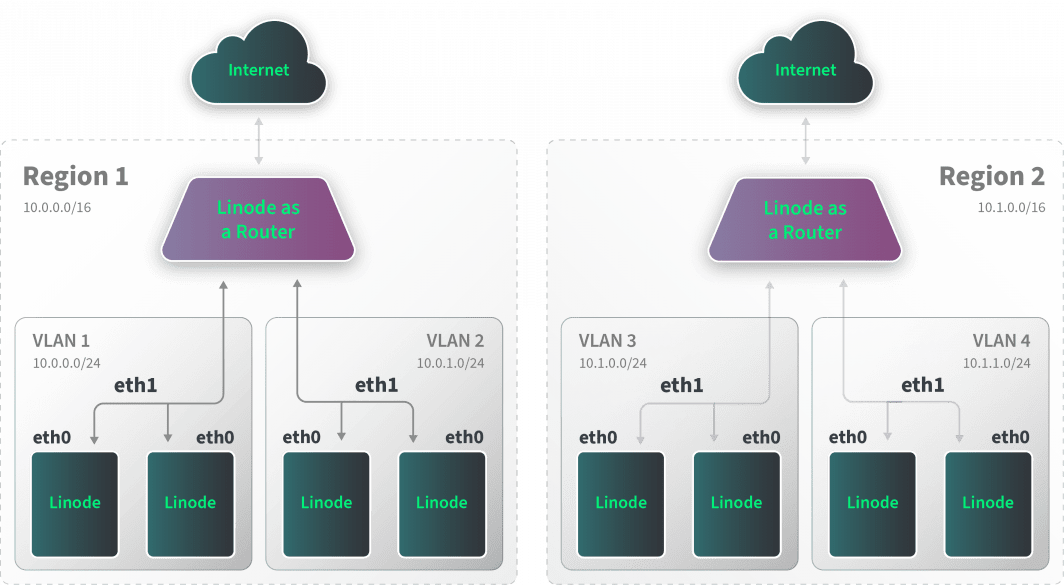

L'exemple ci-dessus montre un déploiement sur deux régions. Chaque région est responsable de la gestion de la connectivité entre deux VLAN isolés par le biais d'une instance de routeur. Chaque routeur peut ensuite relier les multiples régions localement en utilisant les instances de routeur Linode que nous configurons avec plusieurs interfaces. Les routeurs couvrent les régions en utilisant des tunnels WireGuard sur l'internet public vers chaque région.

Configuration des points de sortie NAT

Le trafic peut désormais circuler entre n'importe quel site VLAN , quelle que soit la région. En outre, les instances de routeur peuvent être utilisées comme points de sortie de la traduction d'adresses de réseau (NAT) pour fournir une connectivité internet à leurs VLAN locaux si nous les déployons sans connectivité internet locale. Dans cette configuration, l'instance de routeur locale serait désignée comme passerelle par défaut (c'est-à-dire qu'elle est généralement configurée comme 10.0.0.1 sur un réseau 10.0.0.0/24). Nous pouvons également utiliser les instances de routeur comme bastions de gestion Secure Socket Shell (SSH).

Une façon courante de mettre en œuvre ce type de configuration NAT est d'utiliser une règle de pare-feu pour marquer le trafic WireGuard et le masquage IP pour tout trafic détecté sans cette marque.

Par exemple, le routeur est configuré pour utiliser une règle iptables :

iptables -t nat -A POSTROUTING -o eth0 -m mark ! --mark 42 -j MASQUERADE

Nous pouvons configurer WireGuard pour qu'il utilise un FirewallMark (i.e., 42) dans sa configuration. Cette configuration garantit que le trafic de WireGuard n'est pas NATé alors que tout le trafic de VLAN est NATé.

Les règles du pare-feu du cloud sont alors configurées pour autoriser la communication WireGuard entre les nœuds de routage (typiquement, udp/51820).

Nous pouvons ensuite configurer les instances de routeurs avec des règles de pare-feu afin de contrôler ou d'enregistrer le flux de trafic entre les segments locaux et globaux, si nécessaire.

Considérations

Le déploiement dans cet exemple permet le partage des données au niveau mondial entre plusieurs régions et permet aux instances de routeurs de contrôler le flux de trafic entre les différents segments VLAN . Lors de l'acheminement du trafic de plusieurs segments VLAN vers un point d'agrégation unique, il est essentiel de comprendre les considérations relatives aux performances et à la bande passante. Les performances seront déterminées par les restrictions de bande passante en amont imposées par les ressources de calcul allouées au routeur.

Il est également essentiel d'examiner attentivement le protocole VPN pour s'assurer qu'il répond aux exigences de votre déploiement. La technologie choisie aura un impact majeur sur la bande passante point à point et sur la sécurité du trafic envoyé sur l'internet public. WireGuard, par exemple, utilise la cryptographie pour s'assurer que le trafic ne peut pas être intercepté et dispose d'une base informatique de confiance plus petite par rapport à une implémentation IPsec comme strongSwan pour limiter les exploits et l'exposition.

Multicloud

Le même type de technologie que nous utilisons pour couvrir plusieurs régions pourrait être mis en œuvre chez différents fournisseurs de services en nuage. Par exemple, vous pouvez placer une instance de routeur dans les limites du réseau d'un autre fournisseur de services en nuage et la relier à sa configuration VPC locale, spécifique au fournisseur de services en nuage. Vous pouvez utiliser un tunnel WireGuard entre l'instance du routeur et le réseau du fournisseur de services en nuage. L'implémentation fonctionne bien pour les services conçus pour rester isolés dans un réseau privé exclusivement.

Prochaines étapes

En fin de compte, il existe un grand nombre d'outils différents pour concevoir notre réseau privé et les avantages peuvent largement compenser la complexité supplémentaire. Si votre application se développe en même temps que votre base d'utilisateurs, la conception de votre environnement pour réduire la latence pour un plus grand nombre de ces personnes peut avoir un impact majeur sur l'expérience de l'utilisateur. La tolérance aux pannes supplémentaire augmentera la fiabilité et maintiendra la disponibilité et l'accessibilité de votre logiciel.

Commentaires