Nel digest di questa settimana, discuteremo di quanto segue:

- Vulnerabilità del kernel Linux NetFilter use-after-free

- WordPress Core v6.2 Vulnerabilità XSS/CSRF/Directory Traversal

- Vulnerabilità di Linux OverlayFS

CVE-2023-32233: Vulnerabilità del Kernel NetFilter di Linux

Sfondo

NetFilter è un framework per il filtraggio dei pacchetti e la traduzione degli indirizzi di rete integrato nel kernel Linux per la gestione del traffico di rete. È controllato da utility dello spazio utente come iptables, UFW e nft. Sia iptables che nftables sono basati su NetFilter, mentre nftables è l'implementazione più moderna. Gli amministratori di sistema utilizzano questi strumenti per configurare le regole del firewall locale e monitorare il traffico di rete.

Vulnerabilità

La vulnerabilità, segnalata come CVE-2023-32233, è una vulnerabilità use-after-free nel modulo "nf_tables" di NetFilter. "nf_tables" è abilitato per impostazione predefinita sulla maggior parte dei sistemi operativi Linux. "Nf_tables" accetta configurazioni non valide, che diventano problematiche in alcuni scenari quando viene eseguita un'operazione batch non valida. Se l'operazione batch non valida è realizzata in un modo specifico, può portare a uno stato interno corrotto all'interno del kernel Linux. Questo accade perché il modulo "nf_tables" non gestisce correttamente gli insiemi anonimi (un tipo di insieme senza nome a cui il kernel assegna un identificatore).

Lo stato corrotto può essere sfruttato per eseguire letture e scritture arbitrarie della memoria dello spazio kernel. Questo può essere utilizzato per aumentare i privilegi dell'utente locale. Tutte le versioni del kernel Linux precedenti alla versione 6.3.1 sono vulnerabili a questo exploit.

Va notato che un utente malintenzionato deve avere accesso a un sistema Linux stabilito prima di tentare di sfruttare questa vulnerabilità. Inoltre, deve avere i permessi CAP_NET_ADMIN e la possibilità di manipolare NetFilter direttamente tramite il programma di terze parti API.

L'impatto di questa vulnerabilità è elevato, poiché riguarda un modulo abilitato per impostazione predefinita su molti sistemi operativi Linux. Inoltre, è stato rilasciato un proof-of-concept, il che aumenta la probabilità che questa vulnerabilità venga sfruttata in natura.

Mitigazione

- Si consiglia di aggiornare il kernel Linux sui sistemi alla versione 6.3.2 o superiore.

- Disabilitare gli spazi dei nomi degli utenti non privilegiati

WordPress Core v6.2 Vulnerabilità XSS/CSRF/Directory Traversal

Sfondo

WordPress è composto da più parti: Core, Database, Temi e Plugin. WordPress Core è la base del resto della piattaforma WordPress e consente tutte le funzioni amministrative e di gestione.

Vulnerabilità

WordPress Core v6.2 presenta diverse vulnerabilità che tratteremo.

CVE-2023-2745: attraversamento delle directory

Questa vulnerabilità, segnalata come CVE-2023-2745, consente a un utente malintenzionato di eseguire l'attraversamento di directory su un sito WordPress sfruttando il parametro "wp_lang". Gli aggressori possono accedere e caricare file di traduzione di lingue arbitrarie. Inoltre, se un aggressore ha accesso sufficiente per caricare i file di traduzione, questa vulnerabilità può essere utilizzata anche per eseguire Cross-Site Scripting.

CVE in attesa: Falsificazione delle richieste cross-site (CSRF)

Questa vulnerabilità, che al momento non ha un ID CVE, è causata dalla mancanza di convalida nonce su una funzione AJAX. La funzione AJAX, chiamata "wp_ajax_set_attachment_thumbnail", può essere abusata per consentire a utenti non autenticati di aggiornare i file associati alle miniature degli allegati. Questo può avvenire solo se un utente autenticato esegue un'azione, ad esempio facendo clic su un link.

WordPress ha stabilito che è improbabile che questa vulnerabilità venga sfruttata in natura, a causa di una complessa serie di eventi necessari per lo sfruttamento.

CVE in attesa: Cross-Site Scripting (XSS)

Questa vulnerabilità, che al momento non ha un ID CVE, è causata da una convalida impropria del protocollo durante l'elaborazione della risposta della scoperta oEmbed. oEmbded è un tipo di formato di WordPress che consente il rendering di URL da siti di terze parti. In genere, viene utilizzato quando un utente collega un altro sito in un commento, ottenendo un'anteprima del sito collegato. Gli aggressori che dispongono dei permessi di contributor e superiori possono creare un payload oEmbed dannoso in un URL di terze parti che causerà l'esecuzione di script arbitrari quando un utente accede a tale URL.

NOTA: la patch originale per queste vulnerabilità, la versione 6.2.1, correggeva anche una vulnerabilità minore con i codici brevi. La correzione della vulnerabilità dei codici brevi ha interrotto la funzionalità. Nella versione 6.2.2 questo problema è stato risolto.

Mitigazione

- Si consiglia di aggiornare WordPress alla versione 6.2.2 o superiore.

CVE-2023-0386: Vulnerabilità di OverlayFS

Sfondo

SetUID è un permesso speciale per i file che consente a qualsiasi utente con permessi di esecuzione di eseguire un binario come l'utente o il gruppo che possiede il file. Nel caso in cui il bit SetUID sia impostato su un binario di proprietà di root, qualsiasi utente con permessi di esecuzione può eseguire quel binario come root.

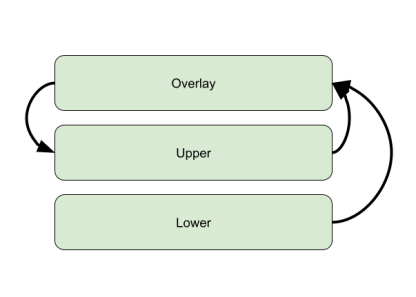

OverlayFS è un modo per unire diversi punti di montaggio su un file system Linux in un file system unificato. È composto da diversi livelli: inferiore, superiore e overlay.

- Il livello "inferiore" contiene i punti di montaggio di base per i dati preesistenti. I dati sono accessibili a monte nel livello superiore.

- Il livello "superiore" è definito come parte del filesystem di overlay. Tutti i file scritti nel livello overlay vengono copiati nel livello superiore. Quando i file vengono modificati nel livello inferiore, le modifiche vengono propagate al livello overlay e quindi al livello superiore.

- Il livello "overlay" è il livello superiore del filesystem. È composto da file provenienti dai livelli superiore e inferiore. Tutti i file sono accessibili dal livello overlay.

Ecco un semplice diagramma che mostra come le modifiche ai file vengono propagate attraverso OverlayFS:

Vulnerabilità

Questa vulnerabilità è segnalata come CVE-2023-0386, tutte le versioni del kernel Linux precedenti alla 6.2-rc6 sono vulnerabili. Quando si aggiunge un file a un filesystem OverlayFS, il livello overlay non controlla correttamente la validità dell'utente/gruppo nello spazio dei nomi corrente prima di copiarlo nel livello superiore. Un utente malintenzionato può aggiungere un file binario con il bit SUID impostato a un livello inferiore e poi far copiare il file binario nel livello superiore.

Un utente malintenzionato può creare un nuovo filesystem virtuale e un nuovo spazio dei nomi, generare un binario SUID con proprietà di root e quindi montarlo in un filesystem OverlayFS. Il filesystem OverlayFS non controllerà se la proprietà dell'utente/gruppo è valida nello spazio dei nomi corrente e copierà il binario con i permessi intatti. L'attaccante può quindi eseguire il binario SUID dal livello superiore ed elevare i propri privilegi.

Mitigazione

- Si consiglia di aggiornare il kernel Linux sui sistemi alla versione più recente.

- Disabilita gli spazi dei nomi degli utenti non privilegiati.

Commenti