今週のダイジェストでは、以下をご紹介します。

- Kibanaのセキュリティリリース。

- TLS接続を管理するTraefikの脆弱性。

- NodeJS上のWebcrypto Keygenの弱いランダム性

Kibanaのセキュリティリリース

型の混同。プログラムがある型を使用してポインター、オブジェクト、変数などのリソースを割り当てたり初期化したりするが、後で元の型と互換性のない型を使ってそのリソースにアクセスすること。- MITREの定義

CVSSv3.1NIST - 8.8 (高) | CVE ID:CVE-2022-1364

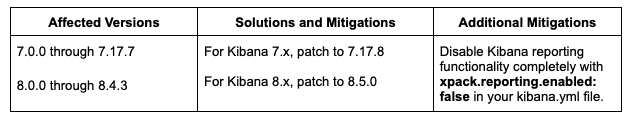

7.17.8, 8.5.0 セキュリティアップデート : Kibana がレポート機能で依存しているヘッドレス Chromium ブラウザに、タイプ混乱の脆弱性が発見されました。この問題は、Chromium サンドボックスが無効になっているホスト OS 上のオンプレミス Kibana インスタンスにのみ影響します (CentOS,Debian のみ)。Chromium サンドボックスはデフォルトで有効になっており、無効にすることはできないため、この問題は Elastic Cloud には影響しません。また、この問題は Elastic Cloud Enterprise にも影響しません。

TraefikがTLSコネクションを管理する際の脆弱性

CVSSv3.1です。

- NIST - 6.6 (中)

- CNA (Github) - 8.1 (高)

CVE IDCVE-2022-46153

Traefikは、最新のHTTPリバースプロキシおよびロードバランサです。既存のインフラ コンポーネント (Docker, Swarm mode, Kubernetes, Marathon, Consul, Etcd,Rancher,Amazon ECS) と統合し、自動的かつ動的に自身を構成します。

影響を受けるバージョンでは、Traefik の TLS 接続管理に潜在的な脆弱性が存在します。不適切な形式のTLSOptionで設定されたルータは、空のTLSOptionで公開されます。例えば、間違ったCAファイルで設定されたmTLS接続を使用して確保されたルートは、クライアント証明書を検証することなく公開されます。ユーザーは、バージョン 2.9.6 にアップグレードすることをお勧めします。

パッチ :https://github.com/traefik/traefik/releases/tag/v2.9.6

アップグレードできないユーザーは、ログをチェックして以下のエラーメッセージを検出し、TLSオプションを直接修正する必要があります。

空っぽのCA。

{"level":"error","msg":"invalid clientAuthType: RequireAndVerifyClientCert, CAFiles is required","routerName":"Router0@file"}CAの内容が悪い(またはパスが悪い)。

{"level":"error","msg":"invalid certificate(s) content","routerName":"Router0@file"}不明なクライアント認証のタイプ。

{"level":"error","msg":"unknown client auth type \"FooClientAuthType\"","routerName":"Router0@file"}cipherSuites が無効です。

{"level":"error","msg":"invalid CipherSuite: foobar","routerName":"Router0@file"}curvePreferences が無効です。

{"level":"error","msg":"invalid CurveID in curvePreferences: foobar","routerName":"Router0@file"}NodeJS上のWebcrypto Keygenにおける脆弱なランダム性

CWE-338。暗号学的に弱い擬似乱数生成器(PRNG)の使用。本製品では、セキュリティの観点から擬似乱数生成器(PRNG)を使用していますが、PRNGのアルゴリズムは暗号学的に強力ではありません。

CVSSv3.1NIST - 9.1 (重要) | CVE ID:CVE-2022-35255

NodeJS v15.0.0 で導入された脆弱性は、HackerOne の投稿者によって発見されました。https://github.com/nodejs/node/pull/35093は、 src/crypto/crypto_keygen.cc のSecretKeyGenTraits::DoKeyGen() でEntropySource()を呼び出しています。これには2つの問題があります。

- Node.js はSecretKeyGenTraits::DoKeyGen() の中でEntropySource()を呼び出すようにした。ただし、戻り値をチェックせず、EntropySource()が常に成功することを前提にしていますが、失敗することもありますし、失敗することもあります。

- EntropySource()が返すランダムデータは、暗号学的に強くない可能性があり、鍵の材料として適さない。

全体として、この欠陥により、遠隔地の攻撃者は機密情報を復号化することができます。

コメント