O HashiCorp Vault é um sistema de gerenciamento de segredos centralizado e de código aberto. Ele fornece uma maneira segura e confiável de armazenar e distribuir segredos como chaves de API, tokens de acesso e senhas.

Implantação de uma aplicação Marketplace

O Linode Marketplace permite-lhe implementar facilmente software numa Instância de Computação utilizando o Cloud Manager. Consulte Introdução ao Marketplace Apps para obter as etapas completas.

- Inicie sessão no Cloud Manager e seleccione a ligação Marketplace no menu de navegação esquerdo. Isso exibe a página Criar Linode com a guia Marketplace pré-selecionado.

- Sob a secção Seleccionar aplicação, seleccione a aplicação que gostaria de implementar.

- Preencha o formulário seguindo os passos e conselhos do guia Criar uma Instância de Computação. Dependendo da aplicação Marketplace que seleccionou, poderão estar disponíveis opções de configuração adicionais. Consulte a secção Opções de Configuração abaixo para obter distribuições compatíveis, planos recomendados e quaisquer opções de configuração adicionais disponíveis para esta aplicação Marketplace .

- Clique no botão Criar Linode. Uma vez que a Instância de Cálculo tenha sido provisionada e esteja totalmente ligada, aguarde que a instalação do software esteja concluída. Se a instância for desligada ou reiniciada antes deste momento, a instalação do software provavelmente falhará.

Para verificar se a aplicação foi totalmente instalada, consulte Introdução a Marketplace Apps > Verificar instalação. Depois de instalada, siga as instruções na secção Introdução após a implementação para aceder à aplicação e começar a utilizá-la.

Tempo estimado de implantação: O cofre deve ser totalmente instalado dentro de 5-10 minutos após a conclusão do aprovisionamento da Instância de Cálculo.

Opções de configuração

- Distribuições suportadas: Debian 11, Ubuntu 22.04 LTS

- Plano recomendado: Recomendamos uma instância de 4 GB Dedicated CPU ou de computação partilhada para a instância do Vault.

Utilizador limitado (Opcional)

Opcionalmente pode preencher os seguintes campos para criar automaticamente um utilizador limitado para a sua nova Instância de Computação. Isto é recomendado para a maioria das implantações como medida de segurança adicional. Esta conta será atribuída à sudo grupo, que fornece permissão elevada ao executar comandos com o sudo prefixo.

- Utilizador limitado de sudo: Introduza o seu nome de utilizador preferido para o utilizador limitado.

- Palavra-passe para o utilizador limitado: Introduza uma palavra-passe forte para o novo utilizador.

- Chave pública SSH para o utilizador limitado: Se desejar entrar como utilizador limitado através de autenticação de chave pública (sem introduzir uma palavra-passe), introduza aqui a sua chave pública. Ver Criar um par de chaves SSH e Configurar Autenticação de Chave Pública num Servidor para instruções sobre como gerar um par de chaves.

- Desactivar o acesso root sobre SSH: Para bloquear o utilizador root de iniciar sessão sobre SSH, seleccionar Sim (recomendado). Ainda pode mudar para o utilizador root uma vez iniciado a sessão e também pode iniciar a sessão como root através de Lish.

Começar após a implantação

Obtenção da chave Unseal

Os dados dentro de Vault são protegidos por uma série de chaves de encriptação. A primeira camada é uma chave de encriptação armazenada no porta-chaves. O porta-chaves é então encriptado utilizando a chave de raiz. E por último, a chave de raiz é encriptada utilizando a chave sem selo. A chave de deslize é dividida em porções múltiplas, que podem então ser distribuídas a várias pessoas. Este processo garante a protecção dos dados e só os utilizadores autorizados podem ter acesso aos mesmos. Ver documentação sobre Selo/Unseal para saber mais sobre este processo de encriptação.

Siga as instruções abaixo para ver a chave de deslize e o símbolo de raiz.

- Inicie sessão na sua Instância de computação através de SSH ou Lish utilizando as credenciais de utilizador raiz que criou durante a implementação.

- Executar o seguinte comando para mostrar as cinco partes da chave de deslize. Estas porções podem ser utilizadas em conjunto para desencriptar a chave de raiz e o cofre de abertura da fechadura.

cat /root/.vault_tokens.txtUnseal Key 1: M8H0MQbg5Vgdf5IFEL/xOvyBC0bXwH+exN9wLgSwyq1y

Unseal Key 2: oP7fCkpdJXrO/AegtuUtQAiiyK//fhPtfyfFzEnT5z8b

Unseal Key 3: dSB00TzKHK9Nq5S+w2zWDzlokxMhYnUx6xNXXFuXHw9o

Unseal Key 4: UJEqMsSKbtGM1SZNJjUmx0/V7Q4g5pI63V0aRIulHVm3

Unseal Key 5: UMBRh+13zGwYgTIunTl6F0qJRoWW4JS6U5WzazwAhOoz

Initial Root Token: hvs.z1f4cwvE9llTjBmkJO71xhF4 - Distribua as porções da chave por selar à sua equipa conforme necessário, certificando-se de que são guardadas num local seguro e protegido. Além disso, guarde a chave de abertura Ficha Raiz Inicial. Depois de ter terminado, pode apagar este ficheiro de texto.

rm /root/.vault_tokens.txt

Aceder à Web Vault UI

- Abra o seu navegador web e navegue para

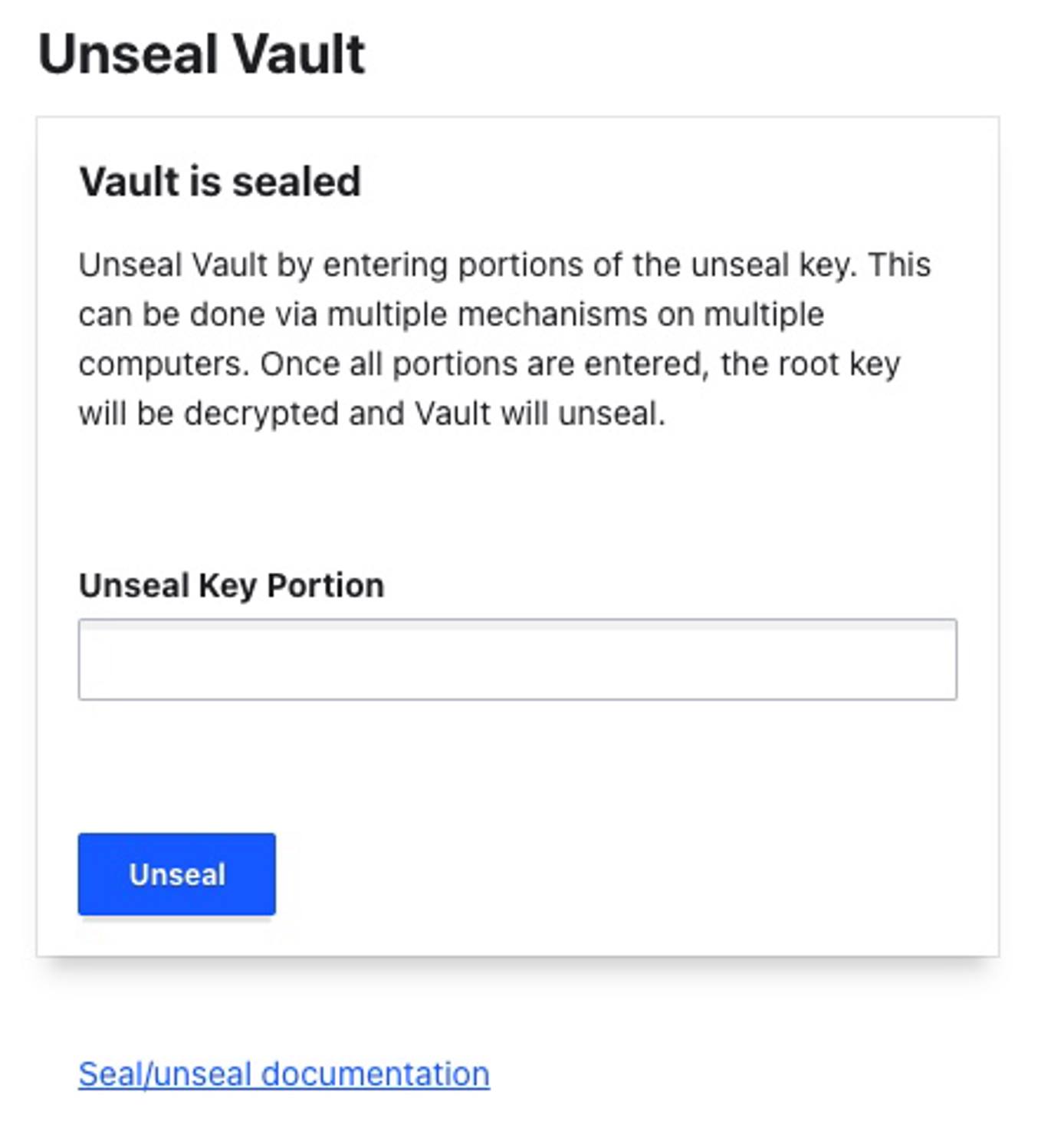

http://[ip-address]:8200onde [ip-address] é o endereço IPv4 da sua Instância de Computação. Ver o Gestão de Endereços IP guia para informação sobre visualização de endereços IP. - Para aceder à instância do cofre, devem ser introduzidas três das chaves de abertura do cofre juntamente com o símbolo de raiz.

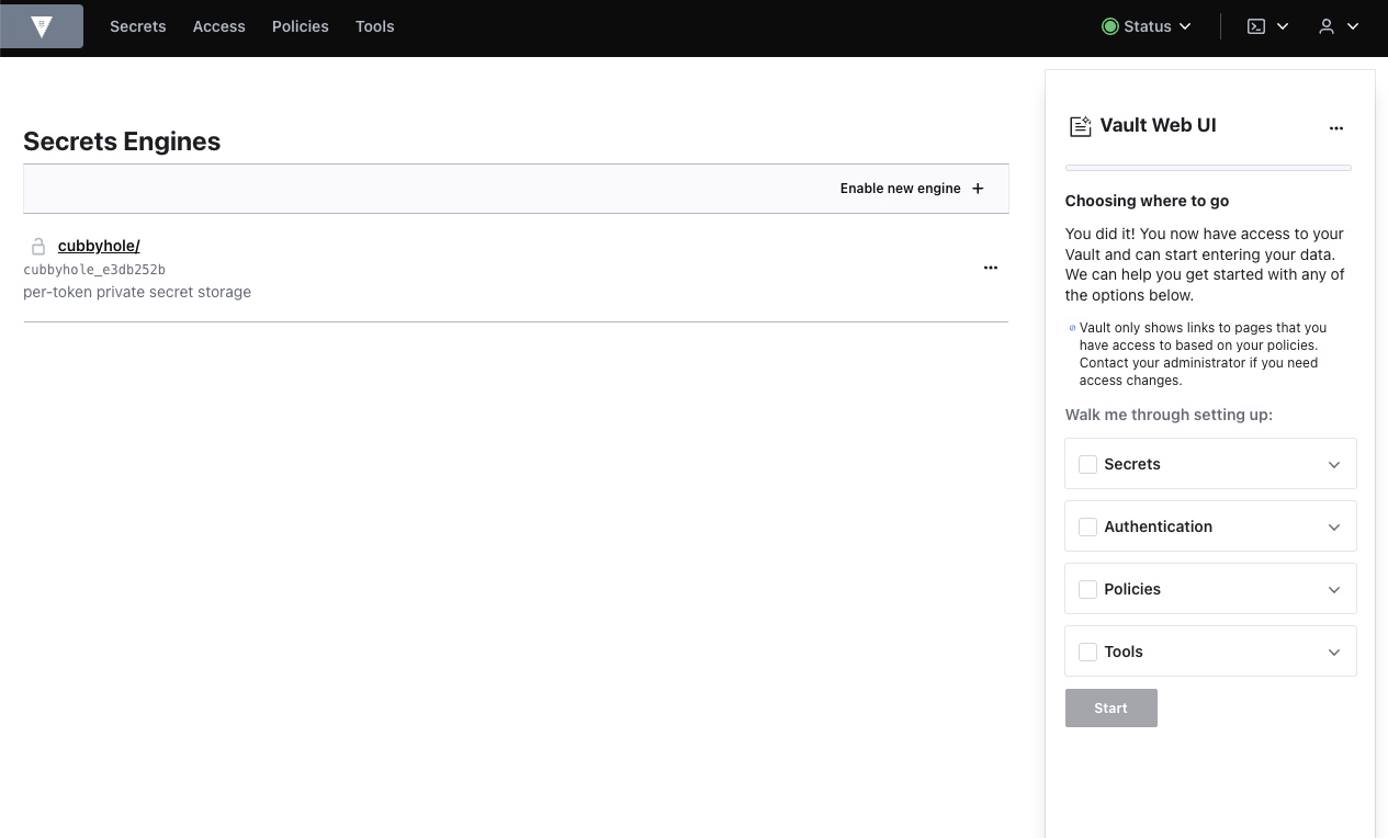

- Uma vez que a Caixa-forte não esteja selada, a IU da web pode ser utilizada para estabelecer segredos, autenticação e políticas.

Nota: A HashiCorp recomenda a utilização de TLS (mTLS) mútuo com uma AC privada para assegurar as comunicações de cluster e a IU da web. Consulte a seguinte documentação HashiCorp para mais detalhes. https://www.vaultproject.io/docs/auth/cert https://www.vaultproject.io/docs/secrets/pki/setup - Configurações adicionais são necessárias para usar a instância do Linode Marketplace Vault em um ambiente de produção. Recomendamos revisar a documentação de Configuração, Mecanismo de segredos e Autenticação antes de continuar.

O aplicativo HashiCorp Vault Marketplace foi criado pela Linode. Para obter suporte sobre a implantação do aplicativo, entre em contato com o Suporte da Linode. Para obter suporte sobre a ferramenta ou o software em si, navegue no Fórum da comunidade do Vault.