En el resumen de esta semana hablaremos de lo siguiente:

- Vulnerabilidad del kernel Linux NetFilter use-after-free

- Vulnerabilidades XSS/CSRF/Directory Traversal en WordPress Core v6.2

- Vulnerabilidad de Linux OverlayFS

CVE-2023-32233: Vulnerabilidad del kernel NetFilter de Linux

Fondo

NetFilter es un marco para el filtrado de paquetes y la traducción de direcciones de red integrado en el núcleo de Linux para gestionar el tráfico de red. Está controlado por utilidades de espacio de usuario como iptables, UFW y nft. Tanto iptables como nftables se basan en NetFilter, siendo nftables la implementación más moderna. Los administradores de sistemas utilizan estas herramientas para configurar reglas de cortafuegos locales y supervisar el tráfico de red.

Vulnerabilidad

La vulnerabilidad, rastreada como CVE-2023-32233, es una vulnerabilidad de uso después de la liberación en el módulo "nf_tables" de NetFilter. "nf_tables" está activado por defecto en la mayoría de los sistemas operativos Linux. "Nf_tables" acepta configuraciones no válidas, que se vuelven problemáticas en algunos escenarios cuando se realiza una operación por lotes no válida. Si la operación por lotes inválida está diseñada de una manera específica, puede conducir a un estado interno corrupto dentro del kernel de Linux. Esto ocurre porque el módulo "nf_tables" no maneja correctamente los conjuntos anónimos (un tipo de conjunto sin nombre al que el núcleo asigna un identificador).

El estado corrupto puede ser explotado para realizar lecturas y escrituras arbitrarias de la memoria del espacio del kernel. Esto puede ser utilizado para escalar privilegios para el usuario local. Todas las versiones del kernel de Linux anteriores a la versión 6.3.1 son vulnerables a este exploit.

Cabe señalar que un atacante necesita tener acceso a un sistema Linux establecido antes de intentar explotar esta vulnerabilidad. Además, deben tener permisos CAP_NET_ADMIN y la capacidad de manipular NetFilter directamente a través del tercero API.

El impacto de esta vulnerabilidad es alto, ya que afecta a un módulo activado por defecto en muchos sistemas operativos Linux. Además, se ha publicado una prueba de concepto, lo que aumenta la probabilidad de que esta vulnerabilidad sea explotada in the wild.

Mitigación

- Se recomienda encarecidamente actualizar el núcleo Linux de sus sistemas a la versión 6.3.2 o superior.

- Desactivar espacios de nombres de usuario sin privilegios

Vulnerabilidades XSS/CSRF/Directory Traversal en WordPress Core v6.2

Fondo

WordPress se compone de varias partes: Core, Base de datos, Temas y Plugins. WordPress Core es la base del resto de la plataforma WordPress y permite todas las funciones administrativas y de gestión.

Vulnerabilidades

WordPress Core v6.2 tiene varias vulnerabilidades que vamos a cubrir.

CVE-2023-2745: Traspaso de directorios

Esta vulnerabilidad, rastreada como CVE-2023-2745, permite a un atacante realizar un cruce de directorios en un sitio de WordPress a través de la explotación del parámetro "wp_lang". Los atacantes pueden acceder y cargar archivos de traducción de idiomas arbitrarios. Además, si un atacante tiene acceso suficiente para cargar archivos de traducción, esta vulnerabilidad también puede ser utilizada para realizar Cross-Site Scripting.

CVE pendiente: Falsificación de petición de sitio cruzado (CSRF)

Esta vulnerabilidad, que no tiene un CVE ID en el momento de escribir este artículo, está causada por la falta de validación nonce en una función AJAX. La función AJAX, llamada "wp_ajax_set_attachment_thumbnail", puede ser abusada para permitir a usuarios no autenticados actualizar archivos asociados con miniaturas de adjuntos. Esto sólo puede ocurrir si un usuario autenticado realiza una acción, como hacer clic en un enlace.

WordPress ha determinado que es poco probable que esta vulnerabilidad sea explotada en la naturaleza, debido a una compleja serie de eventos necesarios para su explotación.

CVE pendiente: Cross-Site Scripting (XSS)

Esta vulnerabilidad, que no tiene un CVE ID en el momento de escribir este artículo, está causada por una validación incorrecta del protocolo al procesar la respuesta del descubrimiento oEmbed. oEmbded es un tipo de formato en WordPress que permite renderizar URls de sitios de terceros. Normalmente, esto se utiliza cuando un usuario enlaza otro sitio en un comentario, dando lugar a una vista previa del sitio enlazado. Los atacantes que tienen permisos de colaborador y superiores pueden crear una carga maliciosa oEmbed en una URL de terceros que hará que se ejecuten scripts arbitrarios cuando un usuario acceda a esa URL de terceros.

NOTA: El parche original para estas vulnerabilidades, la versión 6.2.1, también corregía una vulnerabilidad menor con los shortcodes. La corrección de la vulnerabilidad de los shortcodes rompía la funcionalidad. En la versión 6.2.2, este problema está solucionado.

Mitigación

- Se recomienda encarecidamente actualizar WordPress a la versión 6.2.2 o superior.

CVE-2023-0386: Vulnerabilidad de OverlayFS

Fondo

SetUID es un permiso especial de archivo que permite a cualquier usuario con permisos de ejecución ejecutar un binario como el usuario o grupo propietario del archivo. En el caso de que el bit SetUID esté activado en un binario propiedad de root, cualquier usuario con permisos de ejecución puede ejecutar ese binario como root.

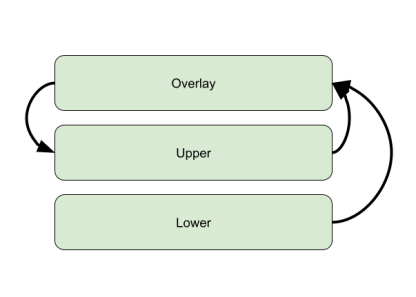

OverlayFS es una forma de fusionar varios puntos de montaje en un sistema de archivos Linux, en un sistema de archivos unificado. Consta de varias capas: inferior, superior y superpuesta.

- La capa "inferior" contiene los puntos de montaje base para sus datos preexistentes. Los datos son accesibles en la capa "superior".

- La capa "superior" se define como parte del sistema de archivos superpuesto. Todos los archivos escritos en la capa superpuesta se copian en la capa superior. Cuando se modifican archivos en la capa inferior, los cambios se propagan a la capa superpuesta y, a continuación, a la capa superior.

- La capa "superpuesta" es la capa superior del sistema de archivos. Está compuesta por archivos de las capas superior e inferior. Se puede acceder a todos los archivos desde la capa superpuesta.

He aquí un sencillo diagrama que muestra cómo se propagan los cambios en los archivos a través de OverlayFS:

Vulnerabilidad

Esta vulnerabilidad se rastrea como CVE-2023-0386, todas las versiones del kernel de Linux anteriores a 6.2-rc6 son vulnerables. Al añadir un archivo a un sistema de archivos OverlayFS, la capa de superposición no comprueba correctamente la validez de usuario/grupo en el espacio de nombres actual antes de copiarlo a la capa superior. Un atacante puede añadir un binario con el bit SUID establecido a una capa inferior y, a continuación, hacer que se copie en la capa superior.

Un atacante puede crear un nuevo sistema de archivos virtual y espacio de nombres, generar un binario SUID con propiedad como root, y luego montarlo en un sistema de archivos OverlayFS. El sistema de archivos OverlayFS no comprobará si la propiedad de usuario/grupo es válida en el espacio de nombres actual, y copiará el binario con los permisos intactos. El atacante puede entonces ejecutar el binario SUID desde la capa superior y elevar sus privilegios.

Mitigación

- Se recomienda encarecidamente actualizar el núcleo Linux de sus sistemas a la última versión.

- Desactivar espacios de nombres de usuarios sin privilegios.

Comentarios