在本周的摘要中,我们将讨论以下内容:

- Linux NetFilter自由使用后的内核漏洞

- WordPress Core v6.2 XSS/CSRF/Directory Traversal 漏洞

- Linux OverlayFS 漏洞

cve-2023-32233:Linux NetFilter Kernel 漏洞

背景介绍

NetFilter,是一个用于包过滤和网络地址转换的框架,内置于Linux内核,用于管理网络流量。它由iptables、UFW和nft等用户空间实用程序控制。iptables和nftables都是基于NetFilter的,其中nftables是更现代的实现。系统管理员使用这些工具来配置本地防火墙规则并监控网络流量。

脆弱性

该漏洞被追踪为CVE-2023-32233,是NetFilter的 "nf_tables "模块中的一个 "使用后 "漏洞。在大多数Linux操作系统中,"nf_tables "是默认启用的。"Nf_tables "接受无效的配置,当执行无效的批处理操作时,在某些情况下会出现问题。如果无效的批处理操作是以特定的方式制作的,它可能导致Linux内核内部状态的损坏。发生这种情况是因为 "nf_tables "模块没有正确处理匿名集(一种没有名称的集,由内核分配一个标识符)。

损坏的状态可以被利用来对内核空间的内存进行任意的读和写。这可以用来提升本地用户的权限。所有6.3.1版本之前的Linux内核都容易受到这种攻击。

需要注意的是,攻击者在尝试利用此漏洞之前,需要先访问已建立的 Linux 系统。此外,攻击者还必须拥有 CAP_NET_ADMIN 权限,并能通过第三方 API 直接操纵 NetFilter。

这个漏洞的影响很大,因为它影响到许多Linux操作系统上默认启用的模块。此外,一个概念证明已经被发布,这增加了该漏洞在野外被利用的可能性。

缓解

- 强烈建议将你系统上的Linux内核更新到6.3.2或更高版本。

- 禁用无特权的用户命名空间

WordPress Core v6.2 XSS/CSRF/Directory Traversal 漏洞

背景介绍

WordPress是由多个部分组成的:核心、数据库、主题和插件。WordPress核心是WordPress平台其他部分的基础,实现了所有的行政和管理功能。

漏洞

WordPress Core v6.2有几个我们将涉及的漏洞。

CVE-2023-2745: 目录穿越

该漏洞被追踪为CVE-2023-2745,允许攻击者通过利用 "wp_lang "参数对WordPress网站进行目录穿越。攻击者可以访问和加载任意的语言翻译文件。此外,如果攻击者有足够的权限上传翻译文件,这个漏洞也可以被用来执行跨站脚本攻击。

CVE待定:跨站请求伪造(CSRF)。

这个漏洞在撰写本文时还没有CVE ID,是由于AJAX函数上缺乏nonce验证而造成的。这个名为 "wp_ajax_set_attachment_thumbnail "的AJAX函数可以被滥用,允许未认证的用户更新与附件缩略图相关的文件。这只有在认证用户执行操作时才会发生,例如点击链接。

WordPress已经确定该漏洞不太可能在野外被利用,因为利用该漏洞需要一系列复杂的事件。

CVE待定:跨站脚本攻击(XSS)

这个漏洞在撰写本文时还没有CVE ID,是由于在处理oEmbed发现的响应时对协议的不正确验证造成的。通常情况下,这是在用户在评论中链接另一个网站时使用的,导致链接网站的预览。拥有贡献者及以上权限的攻击者可以在第三方URL上制作一个恶意的oEmbed有效载荷,当用户访问该第三方URL时,将导致任意脚本被执行。

注意:这些漏洞的原始补丁,即6.2.1版,还修复了短代码的一个小漏洞。对短码漏洞的修复破坏了功能。在6.2.2版本中,这个问题已经修复。

缓解

- 强烈建议将WordPress更新到6.2.2或以上的版本。

CVE-2023-0386:OverlayFS 漏洞

背景介绍

SetUID是一个特殊的文件权限,它允许任何有执行权限的用户作为拥有该文件的用户或组来执行二进制文件。在SetUID位被设置在一个由root拥有的二进制文件上的情况下,任何具有执行权限的用户都可以作为root运行该二进制文件。

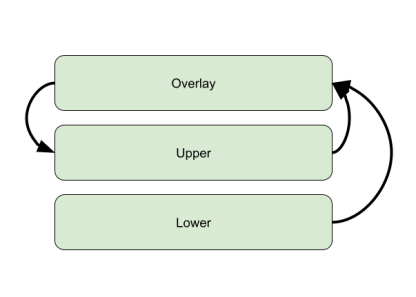

OverlayFS是一种将Linux文件系统上的几个挂载点合并为一个统一的文件系统的方法。它由几层组成:下层、上层和覆盖层。

- 下层 "包含了你预先存在的数据的基本装载点。数据可以在覆盖层的上游访问。

- 上层 "被定义为覆盖层文件系统的一部分。所有写到覆盖层的文件都被复制到上层。当下层的文件被改变时,这些改变会传播到覆盖层,然后再传播到上层。

- "覆盖 "层是文件系统的顶层。它由上层和下层的文件组成。所有文件都可以从覆盖层访问。

下面是一个简单的图表,显示了文件变化是如何通过OverlayFS传播的:

脆弱性

该漏洞被追踪为CVE-2023-0386,6.2-rc6之前的所有Linux内核版本都存在漏洞。在向OverlayFS文件系统添加文件时,覆盖层在将文件复制到上层之前没有正确检查当前命名空间的用户/组有效性。攻击者可以在下层添加一个设置了SUID位的二进制文件,然后让二进制文件被复制到上层。

攻击者可以创建一个新的虚拟文件系统和命名空间,生成一个SUID二进制文件,所有权为root,然后将其挂载到OverlayFS文件系统中。OverlayFS文件系统不会检查用户/组的所有权在当前命名空间中是否有效,并以完整的权限复制二进制文件。然后,攻击者可以从上层执行SUID二进制文件并提升他们的权限。

缓解

- 强烈建议将你系统上的Linux内核更新到最新版本。

- 禁用无特权的用户命名空间。

注释