이번 주 다이제스트에서는 다음 사항에 대해 설명합니다:

- 리눅스 넷필터 사용 후 커널 취약점 무료화

- 워드프레스 코어 v6.2 XSS/CSRF/디렉토리 트래버스 취약점

- 리눅스 오버레이FS 취약점

CVE-2023-32233: 리눅스 넷필터 커널 취약점

배경

넷필터는 네트워크 트래픽 관리를 위해 Linux 커널에 내장된 패킷 필터링 및 네트워크 주소 변환을 위한 프레임워크입니다. 이 프레임워크는 iptables, UFW, nft와 같은 사용자 공간 유틸리티에 의해 제어됩니다. iptables와 nftables는 모두 NetFilter를 기반으로 하며, nftables가 더 최신 구현입니다. 시스템 관리자는 이러한 도구를 사용하여 로컬 방화벽 규칙을 구성하고 네트워크 트래픽을 모니터링합니다.

취약성

CVE-2023-32233으로 추적되는 이 취약점은 NetFilter의 "nf_tables" 모듈에 있는 사용 후 무료 취약점입니다. "nf_tables"는 대부분의 Linux 운영 체제에서 기본적으로 활성화되어 있습니다. "Nf_tables"는 잘못된 구성을 허용하며, 잘못된 배치 작업이 수행될 때 일부 시나리오에서 문제가 됩니다. 잘못된 배치 작업이 특정 방식으로 작성된 경우 Linux 커널 내에서 내부 상태가 손상될 수 있습니다. 이는 "nf_tables" 모듈이 익명 집합(커널에 의해 식별자가 할당된 이름이 없는 집합 유형)을 제대로 처리하지 않기 때문에 발생합니다.

손상된 상태는 커널 공간 메모리의 임의 읽기 및 쓰기를 수행하는 데 악용될 수 있습니다. 이를 통해 로컬 사용자의 권한을 에스컬레이션할 수 있습니다. 버전 6.3.1 이전의 모든 Linux 커널 버전은 이 익스플로잇에 취약합니다.

공격자는 이 취약점을 악용하기 전에 이미 설정된 Linux 시스템에 액세스할 수 있어야 합니다. 또한 CAP_NET_ADMIN 권한과 타사 API를 통해 직접 NetFilter를 조작할 수 있는 기능이 있어야 합니다.

이 취약점은 많은 Linux 운영 체제에서 기본적으로 활성화된 모듈에 영향을 미치기 때문에 그 영향이 매우 큽니다. 또한 개념 증명이 공개되어 이 취약점이 야생에서 악용될 가능성이 높아졌습니다.

완화

- 시스템의 Linux 커널을 버전 6.3.2 이상으로 업데이트하는 것이 좋습니다.

- 권한이 없는 사용자 네임스페이스 사용 안 함

워드프레스 코어 v6.2 XSS/CSRF/디렉토리 트래버스 취약점

배경

워드프레스는 여러 부분으로 구성되어 있습니다: 코어, 데이터베이스, 테마, 플러그인입니다. 워드프레스 코어는 나머지 워드프레스 플랫폼의 기반이 되며 모든 관리 및 관리 기능을 가능하게 합니다.

취약점

워드프레스 코어 v6.2에는 몇 가지 취약점이 있습니다.

CVE-2023-2745: 디렉터리 탐색

CVE-2023-2745로 추적되는 이 취약점은 공격자가 "wp_lang" 매개변수를 악용하여 워드프레스 사이트를 통해 디렉터리 탐색을 수행할 수 있게 해줍니다. 공격자는 임의의 언어 번역 파일에 액세스하여 로드할 수 있습니다. 또한 공격자가 번역 파일을 업로드할 수 있는 충분한 액세스 권한이 있는 경우 이 취약점을 악용하여 크로스 사이트 스크립팅을 수행할 수도 있습니다.

CVE 보류 중: 사이트 간 요청 위조(CSRF)

이 취약점은 작성 시점에 CVE ID가 없으며, AJAX 함수에 대한 논스 유효성 검사가 없기 때문에 발생합니다. "wp_ajax_set_attachment_thumbnail"이라는 AJAX 함수는 인증되지 않은 사용자가 첨부 파일 썸네일과 관련된 파일을 업데이트할 수 있도록 악용될 수 있습니다. 이는 인증된 사용자가 링크를 클릭하는 등의 작업을 수행하는 경우에만 발생할 수 있습니다.

워드프레스는 이 취약점이 악용되기 위해서는 복잡한 일련의 이벤트가 필요하기 때문에 야생에서 악용될 가능성은 낮다고 판단했습니다.

CVE 보류 중: 크로스 사이트 스크립팅(XSS)

이 취약점은 작성 시점에 CVE ID가 없는데, oEmbed 검색의 응답을 처리할 때 프로토콜의 유효성 검사를 잘못했기 때문에 발생합니다. oEmbed는 타사 사이트의 URL을 렌더링할 수 있는 워드프레스의 형식 유형입니다. 일반적으로 사용자가 댓글에서 다른 사이트를 링크하여 링크된 사이트의 미리 보기를 표시할 때 사용됩니다. 기여자 이상의 권한을 가진 공격자는 사용자가 해당 타사 URL에 액세스할 때 임의의 스크립트가 실행되도록 타사 URL에 악성 oEmbed 페이로드를 만들 수 있습니다.

참고: 이러한 취약점에 대한 원래 패치인 버전 6.2.1에서는 단축 코드와 관련된 사소한 취약점도 수정되었습니다. 단축 코드 취약성에 대한 수정으로 인해 기능이 중단되었습니다. 버전 6.2.2에서는 이 문제가 수정되었습니다.

완화

- 워드프레스를 버전 6.2.2 이상으로 업데이트하는 것을 적극 권장합니다.

CVE-2023-0386: 오버레이FS 취약점

배경

SetUID는 실행 권한이 있는 모든 사용자가 파일을 소유한 사용자 또는 그룹으로 바이너리를 실행할 수 있도록 허용하는 특수 파일 권한입니다. 루트가 소유한 바이너리에 SetUID 비트가 설정되어 있는 경우 실행 권한이 있는 모든 사용자가 해당 바이너리를 루트로 실행할 수 있습니다.

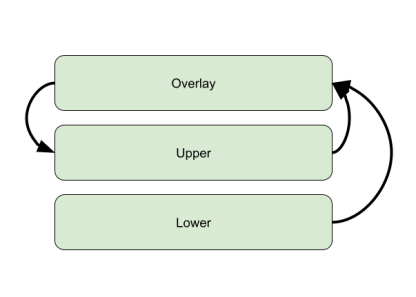

오버레이FS는 Linux 파일 시스템의 여러 마운트 지점을 하나의 통합 파일 시스템으로 병합하는 방법입니다. 하위, 상위, 오버레이 등 여러 계층으로 구성됩니다.

- '하위' 레이어에는 기존 데이터의 기본 마운트 지점이 포함되어 있습니다. 데이터는 오버레이 레이어에서 업스트림으로 액세스할 수 있습니다.

- "상위" 계층은 오버레이 파일 시스템의 일부로 정의됩니다. 오버레이 레이어에 기록된 모든 파일은 상위 레이어로 복사됩니다. 하위 레이어에서 파일이 변경되면 변경 사항이 오버레이 레이어로 전파된 다음 상위 레이어로 전파됩니다.

- "오버레이" 레이어는 파일 시스템의 최상위 레이어입니다. 상위 레이어와 하위 레이어의 파일로 구성됩니다. 모든 파일은 오버레이 레이어에서 액세스할 수 있습니다.

다음은 오버레이FS를 통해 파일 변경 사항이 어떻게 전파되는지 보여주는 간단한 다이어그램입니다:

취약성

이 취약점은 CVE-2023-0386으로 추적되며, 6.2-rc6 이전의 모든 Linux 커널 버전이 취약합니다. 오버레이FS 파일 시스템에 파일을 추가할 때, 오버레이 계층은 상위 계층으로 복사하기 전에 현재 네임스페이스에서 사용자/그룹 유효성을 제대로 확인하지 않습니다. 공격자는 SUID 비트가 설정된 바이너리를 하위 계층에 추가한 다음 상위 계층에 바이너리를 복사할 수 있습니다.

공격자는 새로운 가상 파일 시스템과 네임스페이스를 생성하고 소유권이 루트로 설정된 SUID 바이너리를 생성한 다음 이를 오버레이FS 파일 시스템에 마운트할 수 있습니다. OverlayFS 파일 시스템은 사용자/그룹 소유권이 현재 네임스페이스에서 유효한지 확인하지 않고 권한이 그대로 있는 바이너리를 복사합니다. 그런 다음 공격자는 상위 계층에서 SUID 바이너리를 실행하고 권한을 상승시킬 수 있습니다.

완화

- 시스템의 Linux 커널을 최신 버전으로 업데이트하는 것을 적극 권장합니다.

- 권한이 없는 사용자 네임스페이스를 비활성화합니다.

내용