Dans le résumé de cette semaine, nous discuterons :

- une version de sécurité de Kibana ;

- une vulnérabilité dans Traefik gérant les connexions TLS ; et

- un aléatoire faible dans Webcrypto Keygen sur NodeJS

Communiqué de sécurité de Kibana

Confusion de type : Le programme alloue ou initialise une ressource telle qu'un pointeur, un objet ou une variable en utilisant un type, mais il accède plus tard à cette ressource en utilisant un type qui est incompatible avec le type original. - Définition de MITRE

CVSSv3.1 : NIST - 8.8 (élevé) | CVE ID : CVE-2022-1364

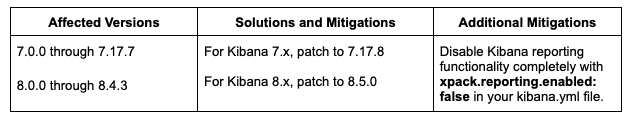

Mise à jour de sécurité 7.17.8, 8.5.0 : Une vulnérabilité de type confusion a été découverte dans le navigateur headless Chromium sur lequel Kibana s'appuie pour ses capacités de reporting. Ce problème affecte uniquement les instances Kibana sur site sur les systèmes d'exploitation hôtes où le bac à sable Chromium est désactivé (uniquement CentOS, Debian). Ce problème n'affecte pas Elastic Cloud, car le bac à sable Chromium est activé par défaut et ne peut pas être désactivé. Ce problème n'affecte pas non plus Elastic Cloud Enterprise.

Vulnérabilité dans Traefik gérant les connexions TLS

CVSSv3.1 :

- NIST - 6.6 (Moyen)

- CNA (Github) - 8.1 (élevé)

CVE ID : CVE-2022-46153

Traefik est un reverse proxy HTTP moderne et un équilibreur de charge. Il s'intègre aux composants de votre infrastructure existante (Docker, Swarm mode, Kubernetes, Marathon, Consul, Etcd, Rancher, Amazon ECS) et se configure automatiquement et dynamiquement.

Dans les versions affectées, il existe une vulnérabilité potentielle dans la gestion des connexions TLS par Traefik. Un routeur configuré avec une TLSOption mal formatée est exposé avec une TLSOption vide. Par exemple, une route sécurisée à l'aide d'un ensemble de connexions mTLS avec un mauvais fichier CA est exposée sans vérification des certificats du client. Il est conseillé aux utilisateurs de passer à la version 2.9.6.

Correctif : https://github.com/traefik/traefik/releases/tag/v2.9.6

Les utilisateurs qui ne peuvent pas effectuer la mise à niveau doivent vérifier leurs journaux pour détecter les messages d'erreur suivants et corriger directement les options TLS :

CA vide :

{"level":"error","msg":"invalid clientAuthType: RequireAndVerifyClientCert, CAFiles is required","routerName":"Router0@file"}Mauvais contenu de l'AC (ou mauvais chemin) :

{"level":"error","msg":"invalid certificate(s) content","routerName":"Router0@file"}Inconnu Client Auth Type :

{"level":"error","msg":"unknown client auth type \"FooClientAuthType\"","routerName":"Router0@file"}CipherSuites non valides :

{"level":"error","msg":"invalid CipherSuite: foobar","routerName":"Router0@file"}Invalide curvePreferences :

{"level":"error","msg":"invalid CurveID in curvePreferences: foobar","routerName":"Router0@file"}Aléatoire faible dans Webcrypto Keygen sur NodeJS

CWE-338 : Utilisation d'un générateur de nombres pseudo-aléatoires (PRNG) faible sur le plan cryptographique. Le produit utilise un générateur de nombres pseudo-aléatoires (PRNG) dans un contexte de sécurité, mais l'algorithme du PRNG n'est pas cryptographiquement fort.

CVSSv3.1 : NIST - 9.1 (Critique) | CVE ID : CVE-2022-35255

Une vulnérabilité introduite dans NodeJS v15.0.0 a été découverte par un contributeur sur HackerOne. https://github. com/nodejs/node/pull/35093 introduit un appel à EntropySource() dans SecretKeyGenTraits::DoKeyGen() dans src/crypto/crypto_keygen.cc. Il y a deux problèmes avec cela :

- Node.js fait des appels à EntropySource( ) dans SecretKeyGenTraits::DoKeyGen(). Cependant, il ne vérifie pas la valeur de retour et suppose que la fonction EntropySource() réussit toujours, mais elle peut et échoue parfois.

- Les données aléatoires retournées parEntropySource() peuvent ne pas être cryptographiquement fortes et donc ne pas convenir comme matériel de clé.

Globalement, cette faille permet à un attaquant distant de déchiffrer des informations sensibles.

Commentaires