En el resumen de esta semana, hablaremos de:

- una versión de seguridad de Kibana;

- una vulnerabilidad en Traefik que gestiona conexiones TLS; y

- una aleatoriedad débil en Webcrypto Keygen en NodeJS

Versión de seguridad de Kibana

Confusión de tipos: El programa asigna o inicializa un recurso como un puntero, objeto o variable utilizando un tipo, pero posteriormente accede a ese recurso utilizando un tipo que es incompatible con el tipo original. - Definición de MITRE

CVSSv3.1: NIST - 8.8 (Alto) | CVE ID: CVE-2022-1364

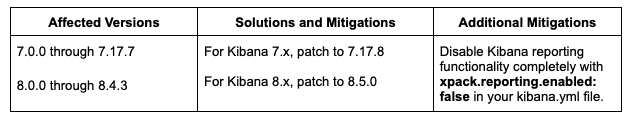

Actualización de seguridad 7.17.8, 8.5.0: Se descubrió una vulnerabilidad de confusión de tipos en el navegador Chromium headless en el que se basa Kibana para sus capacidades de generación de informes. Este problema solo afecta a las instancias locales de Kibana en sistemas operativos host en los que el sandbox de Chromium está deshabilitado (solo CentOS, Debian). Este problema no afecta a Elastic Cloud, ya que el sandbox de Chromium está activado por defecto y no se puede desactivar. Este problema tampoco afecta a Elastic Cloud Enterprise.

Vulnerabilidad en Traefik al gestionar conexiones TLS

CVSSv3.1:

- NIST - 6,6 (Medio)

- CNA (Github) - 8.1 (Alto)

CVE ID: CVE-2022-46153

Traefik es un moderno proxy inverso HTTP y equilibrador de carga. Se integra con sus componentes de infraestructura existentes (Docker, modo Swarm, Kubernetes, Marathon, Consul, Etcd, Rancher, Amazon ECS) y se configura automática y dinámicamente.

En las versiones afectadas, existe una vulnerabilidad potencial en la gestión de conexiones TLS por parte de Traefik. Una ruta configurada con un TLSOption no bien formateado se expone con un TLSOption vacío. Por ejemplo, una ruta asegurada usando una conexión mTLS configurada con un archivo CA incorrecto se expone sin verificar los certificados del cliente. Se recomienda a los usuarios que actualicen a la versión 2.9.6.

Parche: https://github.com/traefik/traefik/releases/tag/v2.9.6

Los usuarios que no puedan actualizar deberán comprobar sus registros para detectar los siguientes mensajes de error y corregir las opciones TLS directamente:

CA vacía:

{"level":"error","msg":"invalid clientAuthType: RequireAndVerifyClientCert, CAFiles is required","routerName":"Router0@file"}Contenido de CA incorrecto (o ruta incorrecta):

{"level":"error","msg":"invalid certificate(s) content","routerName":"Router0@file"}Desconocido Tipo de autenticación de cliente:

{"level":"error","msg":"unknown client auth type \"FooClientAuthType\"","routerName":"Router0@file"}CipherSuites no válidos:

{"level":"error","msg":"invalid CipherSuite: foobar","routerName":"Router0@file"}Invalid curvePreferences:

{"level":"error","msg":"invalid CurveID in curvePreferences: foobar","routerName":"Router0@file"}Aleatoriedad débil en Webcrypto Keygen en NodeJS

CWE-338: Uso de un generador de números pseudoaleatorios (PRNG) criptográficamente débil. El producto utiliza un generador de números pseudoaleatorios (PRNG) en un contexto de seguridad, pero el algoritmo del PRNG no es criptográficamente sólido.

CVSSv3.1: NIST - 9.1 (Crítico) | CVE ID: CVE-2022-35255

Un colaborador de HackerOne descubrió una vulnerabilidad en NodeJS v15.0.0 en la que https://github.com/nodejs/node/pull/35093 introducía una llamada a EntropySource() en SecretKeyGenTraits::DoKeyGen() en src/crypto/crypto_keygen.cc. Hay dos problemas con esto:

- Node.js hace llamadas a EntropySource () en SecretKeyGenTraits::DoKeyGen(). Sin embargo, no comprueba el valor de retorno y asume que EntropySource () siempre tiene éxito, pero puede fallar y a veces fallará.

- Los datos aleatorios devueltos porEntropySource() pueden no ser criptográficamente fuertes y, por tanto, no ser adecuados como material de clave.

En general, este fallo permite a un atacante remoto descifrar información sensible.

Comentarios