이번 주 다이제스트에서 우리는 다음에 대해 논의 할 것입니다 :

- Kibana 보안 릴리스;

- TLS 연결을 관리하는 Traefik의 취약점; 그리고

- NodeJS의 웹크립토 키젠의 약한 무작위성.

키바나 보안 릴리스

형식 혼동: 프로그램은 한 형식을 사용하여 포인터, 개체 또는 변수와 같은 리소스를 할당하거나 초기화하지만 나중에 원래 형식과 호환되지 않는 형식을 사용하여 해당 리소스에 액세스합니다. – 마이 터 정의

CVSSv3.1 : NIST - 8.8 (높음) | CVE ID: CVE-2022-1364

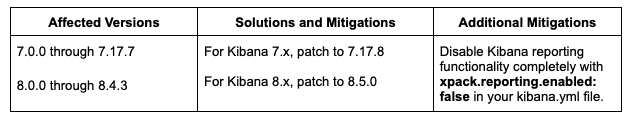

7.17.8, 8.5.0 보안 업데이트: Kibana가 보고 기능을 위해 의존하는 헤드리스 Chromium 브라우저에서 유형 혼동 취약성이 발견되었습니다. 이 문제는 Chromium 샌드박스가 비활성화된 호스트 운영 체제의 온프레미스 Kibana 인스턴스에만 영향을 미칩니다( CentOS, Debian). 이 문제는 Chromium 샌드박스가 기본적으로 활성화되어 있고 비활성화할 수 없으므로 Elastic Cloud에는 영향을 미치지 않습니다. 이 문제는 Elastic Cloud Enterprise에도 영향을 미치지 않습니다.

TLS 연결 관리를 하는 Traefik의 취약점

CVSSv3.1:

- NIST – 6.6(중간)

- CNA (깃허브) – 8.1 (높음)

CVE ID: CVE-2022-46153

Traefik은 최신 HTTP 역방향 프록시 및로드 밸런서입니다. 기존 인프라 구성 요소(도커, 스웜 모드, 쿠버네티스, 마라톤, 영사, etcd, Rancher, Amazon ECS) 및 자체 자동 및 동적으로 구성됩니다.

영향을 받는 버전에는 TLS 연결을 관리하는 Traefik에 잠재적인 취약점이 있습니다. 형식이 잘 지정되지 않은 TLSOption으로 구성된 라우터는 빈 TLSOption으로 노출됩니다. 예를 들어 잘못된 CA 파일로 설정된 mTLS 연결을 사용하여 보호되는 경로는 클라이언트 인증서를 확인하지 않고 노출됩니다. 사용자는 버전 2.9.6으로 업그레이드하는 것이 좋습니다.

패치: https://github.com/traefik/traefik/releases/tag/v2.9.6

업그레이드할 수 없는 사용자는 로그를 확인하여 다음 오류 메시지를 감지하고 TLS 옵션을 직접 수정해야 합니다.

빈 CA:

{"level":"error","msg":"invalid clientAuthType: RequireAndVerifyClientCert, CAFiles is required","routerName":"Router0@file"}잘못된 CA 콘텐츠(또는 잘못된 경로):

{"level":"error","msg":"invalid certificate(s) content","routerName":"Router0@file"}알 수 없는 클라이언트 인증 유형:

{"level":"error","msg":"unknown client auth type \"FooClientAuthType\"","routerName":"Router0@file"}잘못된 암호 제품군:

{"level":"error","msg":"invalid CipherSuite: foobar","routerName":"Router0@file"}잘못된 곡선환경 설정:

{"level":"error","msg":"invalid CurveID in curvePreferences: foobar","routerName":"Router0@file"}NodeJS의 웹크립토 키젠의 약한 임의성

CWE-338: 암호학적으로 약한 의사 난수 생성기(PRNG) 사용. 이 제품은 보안 컨텍스트에서 PRNG(의사 난수 생성기)를 사용하지만 PRNG의 알고리즘은 암호화적으로 강력하지 않습니다.

CVSSv3.1 : NIST – 9.1 (긴급) | CVE ID: CVE-2022-35255

NodeJS v15.0.0에서 도입 된 취약점은 HackerOne의 기여자에 의해 발견되었으며, https://github.com/nodejs/node/pull/35093 src / crypto/crypto_keygen.cc의 SecretKeyGenTraits : :D oKeyGen ()에서 EntropySource ()에 대한 호출을 도입했습니다. 여기에는 두 가지 문제가 있습니다.

- Node.js SecretKeyGenTraits::D oKeyGen()에서 EntropySource()를 호출했습니다. 그러나 반환 값을 확인하지 않고 EntropySource()가 항상 성공한다고 가정하지만 실패할 수도 있고 실패할 수도 있습니다.

- EntropySource()에 의해 반환된 임의의 데이터는 암호학적으로 강력하지 않을 수 있으므로 키 자료로 적합하지 않을 수 있습니다.

전반적으로 이 결함으로 인해 원격 공격자가 중요한 정보를 해독할 수 있습니다.

내용