Na digressão desta semana, discutiremos:

- uma liberação de segurança Kibana;

- uma vulnerabilidade no gerenciamento das conexões TLS pelo Traefik; e

- uma fraca aleatoriedade no Webcrypto Keygen no NodeJS

Liberação de Segurança Kibana

Tipo Confusão: O programa aloca ou inicializa um recurso como um ponteiro, objeto ou variável usando um tipo, mas posteriormente acessa esse recurso usando um tipo que é incompatível com o tipo original. - Definição MITRE

CVSSv3.1: NIST - 8.8 (Alta) | CVE ID: CVE-2022-1364

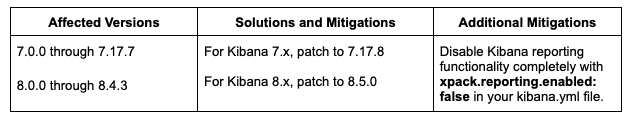

7.17.8, 8.5.0 Atualização de segurança: Foi descoberta uma vulnerabilidade de confusão de tipo no navegador sem cabeça Chromium que Kibana confia para suas capacidades de relatório. Esta questão afeta apenas as instâncias do Kibana no local em sistemas operacionais host onde a caixa de areia Chromium está desativada (apenas CentOS, Debian). Esta questão não afeta o Elastic Cloud, pois o Chromium sandbox é habilitado por padrão e não pode ser desabilitado. Esta questão também não afeta a Elastic Cloud Enterprise.

Vulnerabilidade no Traefik Gerenciando Conexões TLS

CVSSv3.1:

- NIST - 6.6 (Médio)

- CNA (Github) - 8.1 (Alta)

ID CVE: CVE-2022-46153

O Traefik é um moderno proxy reverso HTTP e equilibrador de carga. Ele se integra com seus componentes de infra-estrutura existentes (Docker, Swarm mode, Kubernetes, Marathon, Consul, Etcd, Rancher, Amazon ECS) e se configura automática e dinamicamente.

Nas versões afetadas, há uma vulnerabilidade potencial no gerenciamento das conexões TLS pelo Traefik. Um roteador configurado com um TLSOption não bem formatado é exposto com um TLSOption vazio. Por exemplo, uma rota segura usando uma conexão mTLS configurada com um arquivo CA errado é exposta sem a verificação dos certificados do cliente. Os usuários são aconselhados a atualizar para a versão 2.9.6.

Patch: https://github.com/traefik/traefik/releases/tag/v2.9.6

Os usuários incapazes de atualizar devem verificar seus logs para detectar as seguintes mensagens de erro e corrigir as opções de TLS diretamente:

CA vazia:

{"level":"error","msg":"invalid clientAuthType: RequireAndVerifyClientCert, CAFiles is required","routerName":"Router0@file"}Mau conteúdo CA (ou mau caminho):

{"level":"error","msg":"invalid certificate(s) content","routerName":"Router0@file"}Tipo Auth de Cliente Desconhecido:

{"level":"error","msg":"unknown client auth type \"FooClientAuthType\"","routerName":"Router0@file"}Cifras inválidasSuites:

{"level":"error","msg":"invalid CipherSuite: foobar","routerName":"Router0@file"}Curva inválidaPreferências:

{"level":"error","msg":"invalid CurveID in curvePreferences: foobar","routerName":"Router0@file"}Fraca aleatoriedade em Webcrypto Keygen no NodeJS

CWE-338: Uso do Gerador de Números Pseudo-aleatórios (PRNG) Criptograficamente Fracos. O produto utiliza um Gerador de Números Pseudo-aleatórios (PRNG) em um contexto de segurança, mas o algoritmo do PRNG não é criptograficamente forte.

CVSSv3.1: NIST - 9.1 (Crítico) | CVE ID: CVE-2022-35255

Uma vulnerabilidade introduzida no NodeJS v15.0.0 foi descoberta por um colaborador no HackerOne no qual https://github.com/nodejs/node/pull/35093 introduziu uma chamada para EntropySource() em SecretKeyGenTraits::DoKeyGen() em src/crypto/crypto_keygen.cc. Há dois problemas com isto:

- Node.js fez chamadas para EntropySource() em SecretKeyGenTraits::DoKeyGen(). Entretanto, ele não verifica o valor de retorno e assume que o EntropySource() sempre tem sucesso, mas pode e às vezes falhará.

- Os dados aleatórios devolvidos pelaEntropySource() podem não ser criptograficamente fortes e, portanto, não ser adequados como material de chaveamento.

No geral, esta falha permite que um atacante remoto descriptografe informações sensíveis.

Comentários