Nel digest di questa settimana discuteremo di:

- una release di sicurezza di Kibana;

- una vulnerabilità in Traefik che gestisce le connessioni TLS; e

- una debole casualità in Webcrypto Keygen su NodeJS

Rilascio della sicurezza di Kibana

Confusione di tipo: Il programma alloca o inizializza una risorsa come un puntatore, un oggetto o una variabile utilizzando un tipo, ma in seguito accede a quella risorsa utilizzando un tipo incompatibile con quello originale. - Definizione MITRE

CVSSv3.1: NIST - 8.8 (Alto) | ID CVE: CVE-2022-1364

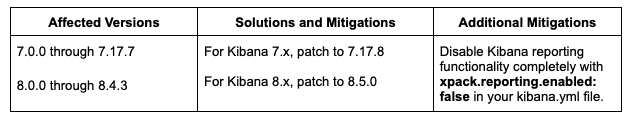

Aggiornamento di sicurezza 7.17.8, 8.5.0: è stata scoperta una vulnerabilità di confusione di tipo nel browser headless Chromium su cui si basa Kibana per le sue funzionalità di reporting. Questo problema riguarda solo le istanze di Kibana on-premises su sistemi operativi host in cui la sandbox di Chromium è disabilitata (solo CentOS, Debian). Questo problema non riguarda Elastic Cloud, poiché la sandbox di Chromium è abilitata per impostazione predefinita e non può essere disabilitata. Questo problema non riguarda nemmeno Elastic Cloud Enterprise.

Vulnerabilità in Traefik nella gestione delle connessioni TLS

CVSSv3.1:

- NIST - 6,6 (Medio)

- CNA (Github) - 8.1 (Alto)

ID CVE: CVE-2022-46153

Traefik è un moderno reverse proxy HTTP e bilanciatore di carico. Si integra con i componenti dell'infrastruttura esistenti (Docker, modalità Swarm, Kubernetes, Marathon, Consul, Etcd, Rancher, Amazon ECS) e si configura automaticamente e dinamicamente.

Nelle versioni interessate, esiste una potenziale vulnerabilità nella gestione delle connessioni TLS da parte di Traefik. Un router configurato con una TLSOption non ben formattata viene esposto con una TLSOption vuota. Ad esempio, un percorso protetto utilizzando una connessione mTLS impostata con un file CA errato viene esposto senza verificare i certificati del client. Si consiglia agli utenti di aggiornare alla versione 2.9.6.

Patch: https://github.com/traefik/traefik/releases/tag/v2.9.6

Gli utenti che non sono in grado di eseguire l'aggiornamento devono controllare i propri registri per individuare i seguenti messaggi di errore e correggere direttamente le opzioni TLS:

CA vuoto:

{"level":"error","msg":"invalid clientAuthType: RequireAndVerifyClientCert, CAFiles is required","routerName":"Router0@file"}Contenuto CA errato (o percorso errato):

{"level":"error","msg":"invalid certificate(s) content","routerName":"Router0@file"}Tipo di autorizzazione del cliente sconosciuto:

{"level":"error","msg":"unknown client auth type \"FooClientAuthType\"","routerName":"Router0@file"}Cifre non valide:

{"level":"error","msg":"invalid CipherSuite: foobar","routerName":"Router0@file"}CurvaPreferenze non valida:

{"level":"error","msg":"invalid CurveID in curvePreferences: foobar","routerName":"Router0@file"}Casualità debole in Webcrypto Keygen su NodeJS

CWE-338: Uso di un generatore di numeri pseudorandom crittograficamente debole (PRNG). Il prodotto utilizza un generatore di numeri pseudorandom (PRNG) in un contesto di sicurezza, ma l'algoritmo del PRNG non è crittograficamente forte.

CVSSv3.1: NIST - 9.1 (Critico) | ID CVE: CVE-2022-35255

Una vulnerabilità introdotta in NodeJS v15.0.0 è stata scoperta da un collaboratore di HackerOne in cui https://github.com/nodejs/node/pull/35093 introduceva una chiamata a EntropySource() in SecretKeyGenTraits::DoKeyGen() in src/crypto/crypto_keygen.cc. Il problema è duplice:

- Node.js ha effettuato chiamate a EntropySource() in SecretKeyGenTraits::DoKeyGen(). Tuttavia, non controlla il valore di ritorno e presume che EntropySource() abbia sempre successo, ma può fallire e talvolta fallisce.

- I dati casuali restituiti daEntropySource() potrebbero non essere forti dal punto di vista crittografico e quindi non adatti come materiale di cifratura.

Nel complesso, questa falla consente a un attaccante remoto di decifrare informazioni sensibili.

Commenti