VLANs und VPCs sind Methoden der Netzwerkisolierung, die wir zum Schutz unserer Infrastruktur in öffentlichen Clouds einsetzen. Sie bieten erhöhte Sicherheit, indem sie die Angriffsfläche unseres Netzwerks erheblich reduzieren und uns die Möglichkeit geben, Anwendungsebenen mit und ohne öffentlichen Internetzugang zu segmentieren. Heute wollen wir größer denken und unser privates Netzwerk mit Linode über mehrere Regionen hinweg ausdehnen.

Wenn wir von "Regionen" sprechen, beziehen wir uns auf verschiedene geografische Gebiete innerhalb desselben Cloudanbieters. "Zonen" sind in der Regel zusätzliche Hosting-Standorte innerhalb dieser geografischen Regionen. So gibt es zum Beispiel eine Region Nordost in der Nähe von New York und eine Region Südost in Atlanta, die jeweils mehrere Zonen umfassen.

Neben der geringeren Latenzzeit durch die größere räumliche Nähe zu mehr Nutzern bietet der Betrieb einer Anwendung mit mehreren Regionen auch eine deutlich höhere Zuverlässigkeit und Fehlertoleranz. Alles, was sich auf Ihre Arbeitslasten an einem Standort auswirken kann, wie z. B. Hardwareausfälle oder lokale Netzwerkausfälle, kann potenziell dadurch gemildert werden, dass Ihre Benutzer zu einem anderen Standort umgeleitet werden.

Einsatz von Mehrregions-VLANs

Für die Weiterleitung über VLAN Segmente, die in mehreren Regionen eingesetzt werden, können wir VLAN Segmente über ein Virtual Private Network (VPN) miteinander verbinden.

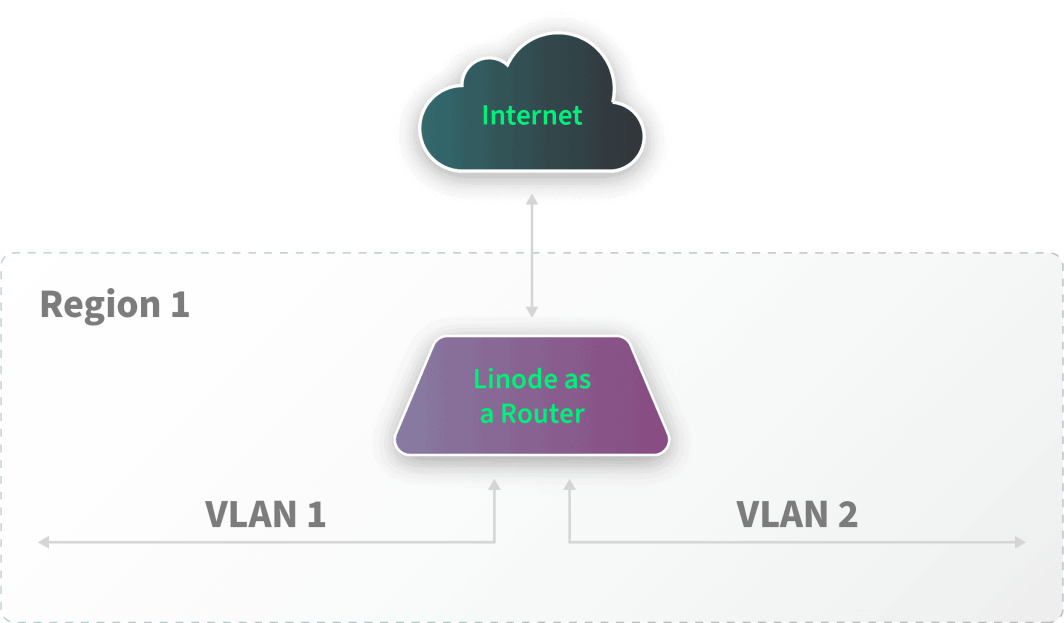

Zunächst verbinden wir alle zugehörigen VLANs, die in einer einzigen Region eingesetzt werden, mit einer Linode, die als gemeinsamer Router fungiert. Jedes VLAN Segment ist eine eigene isolierte Layer-2-Domäne und arbeitet innerhalb seines Layer-3-Subnetzes. Der gesamte Verkehr zwischen den verschiedenen VLAN Segmenten fließt durch den Router, und wir können Firewall-Regeln im Router platzieren, um zu bestimmen, welcher Verkehr zwischen den verschiedenen Segmenten durchgelassen wird.

Diese Routerinstanz kann dann so konfiguriert werden, dass sie den Datenverkehr zwischen anderen Netzwerksegmenten über das öffentliche Internet und VPN-Software wie WireGuard oder ein Protokoll wie IPSec überbrückt.

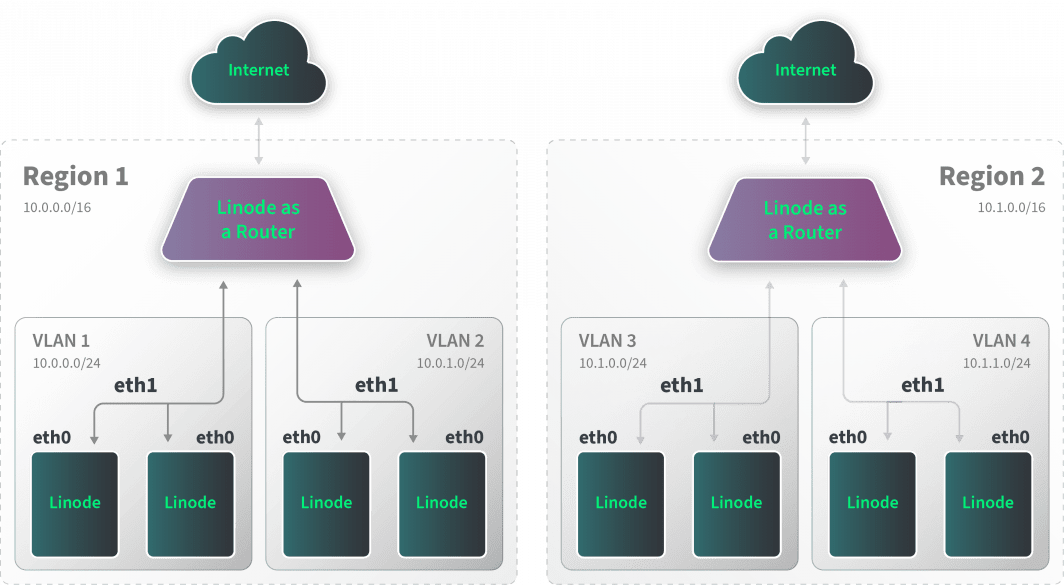

Das obige Beispiel zeigt eine Bereitstellung mit zwei Regionen. Jede Region ist für die Verwaltung der Konnektivität zwischen zwei isolierten VLANs durch eine Router-Instanz verantwortlich. Jeder Router kann dann die verschiedenen Regionen lokal überbrücken, indem er die Linode-Router-Instanzen verwendet, die wir mit mehreren Schnittstellen konfigurieren. Die Router überbrücken die Regionen mit Hilfe von WireGuard-Tunneln über das öffentliche Internet zu jeder Region.

NAT-Ausgangspunkte konfigurieren

Der Datenverkehr kann nun zwischen allen VLAN unabhängig von der Region fließen. Darüber hinaus können die Router-Instanzen als NAT-Ausgangspunkte (Network Address Translation) verwendet werden, die Internet-Konnektivität für ihre lokalen VLANs bereitstellen, wenn wir sie ohne lokale Internet-Konnektivität einsetzen. In dieser Konfiguration würde die lokale Router-Instanz als Standard-Gateway festgelegt (d. h. normalerweise als 10.0.0.1 in einem 10.0.0.0/24-Netzwerk konfiguriert). Wir können die Router-Instanzen auch als Secure Socket Shell (SSH)-Verwaltungsbastionen verwenden.

Eine gängige Methode, diese Art von NAT-Konfiguration zu implementieren, besteht darin, eine Firewall-Regel zu verwenden, um den WireGuard-Datenverkehr zu markieren, und IP-Masquerading für jeden Datenverkehr, der ohne diese Markierung erkannt wird.

Beispielsweise könnte der Router so konfiguriert werden, dass er eine iptables-Regel verwendet:

iptables -t nat -A POSTROUTING -o eth0 -m mark ! --mark 42 -j MASQUERADE

Wir können den WireGuard so konfigurieren, dass er eine FirewallMarke (d.h. 42) in seiner Konfiguration verwendet. Diese Konfiguration stellt sicher, dass der WireGuard-Datenverkehr nicht durch NAT geleitet wird, während der gesamte VLAN -Datenverkehr durch NAT geleitet wird.

Die Cloud-Firewall-Regeln werden dann so konfiguriert, dass sie die WireGuard-Kommunikation zwischen den Routing-Knoten zulassen (normalerweise udp/51820).

Anschließend können wir die Router-Instanzen mit Firewall-Regeln konfigurieren, um den Verkehrsfluss über die lokalen und globalen Segmente zu kontrollieren oder aufzuzeichnen.

Überlegungen

Die Bereitstellung in diesem Beispiel ermöglicht die globale gemeinsame Nutzung von Daten über mehrere Regionen hinweg und gibt den Router-Instanzen die Möglichkeit, den Verkehrsfluss zwischen verschiedenen VLAN Segmenten zu steuern. Wenn der Datenverkehr von mehreren VLAN Segmenten zu einem einzigen Aggregationspunkt geleitet wird, ist es wichtig, die Leistungs- und Bandbreitenüberlegungen zu verstehen, die dabei anzustellen sind. Die Leistung wird durch die Upload-Bandbreitenbeschränkungen bestimmt, die sich aus den dem Router zugewiesenen Rechenressourcen ergeben.

Es ist auch wichtig, das VPN-Protokoll sorgfältig zu prüfen, um sicherzustellen, dass es den Anforderungen Ihrer Einrichtung entspricht. Die von Ihnen gewählte Technologie hat einen großen Einfluss auf die Punkt-zu-Punkt-Bandbreite und die Sicherheit des über das öffentliche Internet übertragenen Datenverkehrs. WireGuard verwendet beispielsweise Kryptographie, um sicherzustellen, dass der Datenverkehr nicht abgefangen werden kann, und verfügt im Vergleich zu einer IPsec-Implementierung wie strongSwan über eine kleinere vertrauenswürdige Datenbasis, um Angriffe und Angriffe zu begrenzen.

Multicloud

Dieselbe Art von Technologie, die wir für die Überbrückung mehrerer Regionen verwenden, kann auch bei verschiedenen Cloudanbietern implementiert werden. Sie können zum Beispiel eine Router-Instanz innerhalb der Netzwerkgrenze eines anderen Cloudservice-Anbieters platzieren und sie in dessen lokale, Cloudanbieter-spezifische VPC-Konfiguration einbinden. Sie können einen WireGuard-Tunnel zwischen der Router-Instanz verwenden, um eine Brücke in das Netzwerk des Cloudanbieters zu schlagen. Diese Implementierung eignet sich gut für Dienste, die ausschließlich in einem privaten Netzwerk isoliert bleiben sollen.

Was kommt als Nächstes?

Letztlich gibt es viele verschiedene Tools, mit denen wir bei der Gestaltung unseres privaten Netzwerks arbeiten können, und die Vorteile können die zusätzliche Komplexität deutlich überwiegen. Wenn Ihre Anwendung zusammen mit Ihrer Benutzerbasis wächst, kann die Gestaltung Ihrer Umgebung zur Verringerung der Latenzzeit für eine größere Anzahl dieser Personen einen großen Einfluss auf die Benutzererfahrung haben. Die zusätzliche Fehlertoleranz erhöht die Zuverlässigkeit und sorgt dafür, dass Ihre Software verfügbar und zugänglich bleibt.

Kommentare