VLANとVPCは、パブリッククラウド上のインフラ を保護するために使用するネットワーク分離の方法です。VLANとVPCは、ネットワークの攻撃対象領域を大幅に削減し、公衆インターネットアクセスの有無にかかわらず、アプリケーション層をセグメント化する能力を与えることで、セキュリティを向上させます。今日は、Linodeで複数の地域にまたがるプライベートネットワークをより大きく考えてみましょう。

リージョン」とは、同じクラウドプロバイダー内の個別の地理的なエリアを指します。「ゾーン」は、通常、これらの地理的地域内の追加のホスティング・ロケーションです。例えば、ニューヨーク近郊にある北東リージョンとアトランタにある南東リージョンがあり、それぞれが複数のゾーンを含んでいます。

より多くのユーザーに物理的に近づくことで低遅延を実現するだけでなく、マルチリージョンアプリケーションの実行により、信頼性とフォールトトレランスを大幅に向上させることができます。ハードウェアの故障やローカルネットワークの停止など、ある場所のワークロードに影響を与える可能性のあるものは、ユーザーを迂回させる別の場所があれば、潜在的に軽減できる可能性があるのです。

マルチリージョンVLANの導入

複数のリージョンに配置されたVLAN セグメントを横断してルーティングするには、VPN(Virtual Private Network)を使ってVLAN セグメントを結びつけることができる。

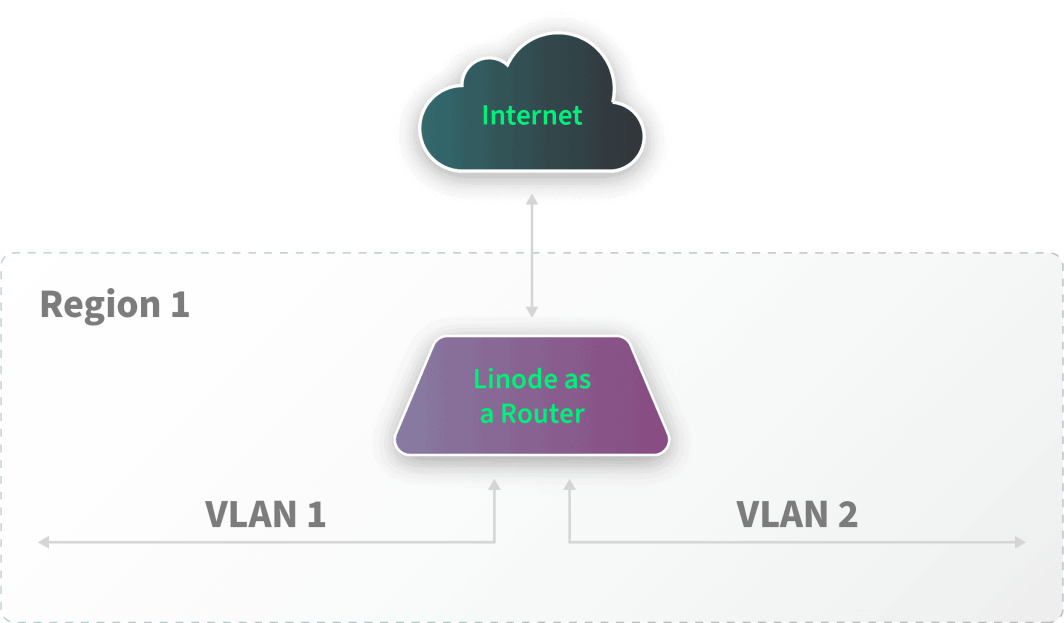

まず、Linodeを共通のルーターとして使用し、1つの地域に配置された関連するVLANを結びつけます。それぞれのVLAN セグメントはそれ自身の分離されたレイヤー2ドメインであり、レイヤー3サブネット内で動作する。様々なVLAN セグメント間のすべてのトラフィックはルータを経由して流れ、ルータ内にファイアウォールルールを配置することで、複数のセグメント間のトラフィックを制御することができます。

そして、このルーター・インスタンスを設定して、公衆インターネットとWireGuardなどのVPNソフトウェアまたはIPSecなどのプロトコルを使用して、他のネットワーク・セグメント間のトラフィックを橋渡しすることができます。

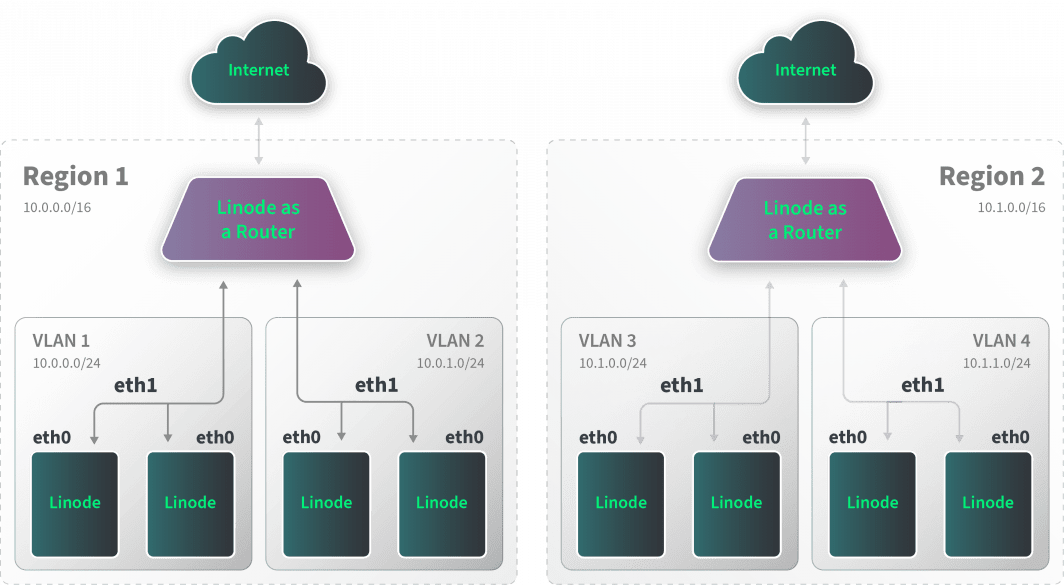

上記の例では、2つのリージョンを配置しています。各リージョンはルータインスタンスを通して2つの孤立したVLAN間の接続を管理する役割を担っています。各ルーターは、複数のインターフェイスで構成されたLinodeルーターインスタンスを使用して、ローカルに複数の地域をブリッジすることができます。ルーターは、各地域への公衆インターネット上のWireGuardトンネルを使用することにより、地域をまたいでいます。

NATの出口を設定する

トラフィックはリージョンに関係なく、VLAN 。さらに、ルーター・インスタンスは、ローカル・インターネット接続なしでデプロイする場合、ローカルVLANにインターネット接続を提供するネットワークアドレス変換(NAT)出口ポイントとして使用することができます。この構成では、ローカル・ルーター・インスタンスはデフォルト・ゲートウェイとして指定される(つまり、通常は10.0.0.0/24ネットワーク上の10.0.0.1として構成される)。また、ルーターインスタンスをSSH(Secure Socket Shell)管理の拠点として使用することもできる。

このようなNAT設定を行う一般的な方法は、ファイアウォールルールを使用してWireGuardトラフィックをマークし、このマークがなく検出されたトラフィックに対してIPマスカレードを行う方法です。

例えば、ルーターはiptablesルールを使用するように設定されるでしょう。

iptables -t nat -A POSTROUTING -o eth0 -m mark !-マーク 42 -j MASQUERADE

WireGuardの設定内でFirewallMark(つまり42)を使用するようにWireGuardを設定することができます。この設定により、WireGuardのトラフィックはNATされないが、VLAN のトラフィックはすべてNATされる。

そして、ルーティングノード間のWireGuard通信(通常、udp/51820)を許可するように、クラウドファイアウォールルールが設定されることになるのです。

そして、ルーターインスタンスにファイアウォールルールを設定し、必要に応じてローカルセグメントとグローバルセグメント間のトラフィックフローを制御したり記録したりすることができます。

配慮事項

この例では、複数のリージョンでグローバルにデータを共有し、ルーターインスタ ンスでさまざまなVLAN セグメント間のトラフィックフローを制御できるように している。複数のVLAN セグメントからのトラフィックを単一のアグリゲーションポイントに流す場合、その際のパフォーマンスと帯域幅の考慮事項を理解することが重要である。パフォーマンスは、ルーターに割り当てられたコンピュート・リソースによって課されるアップロード帯域幅の制限によって決定される。

また、VPNプロトコルを慎重に検討し、導入の要件を満たしていることを確認することも重要です。選択する技術は、ポイント・ツー・ポイントの帯域幅と、公衆インターネット上で送信されるトラフィックのセキュリティに大きな影響を与えます。例えば、WireGuardは暗号を使用してトラフィックを傍受できないようにし、strongSwanのようなIPsec実装と比較すると信頼できるコンピューティング・ベースが小さく、悪用と暴露を制限することができます。

マルチクラウド

複数の地域にまたがるために使用しているのと同じような技術を、さまざまなクラウドプロバイダーにわたって実装することができます。例えば、別のクラウドサービスプロバイダーのネットワーク境界内にルーターインスタンスを配置し、そのローカルでクラウドプロバイダー固有のVPC構成に結びつけることができます。ルーターインスタンス間でWireGuardトンネルを使用して、クラウドプロバイダーのネットワークにブリッジすることができます。この実装は、プライベートネットワーク内で排他的に隔離された状態を維持するように設計されたサービスに適しています。

What's Next

最終的には、プライベートネットワークを設計する際に使用する様々なツールがありますが、その利点は複雑さを増すよりも大幅に上回る可能性があります。アプリケーションがユーザーベースと共に成長している場合、より多くのユーザーに対して遅延を減らすように環境を設計することは、ユーザーエクスペリエンスに大きな影響を与える可能性があります。フォールトトレランスを追加することで、信頼性が向上し、ソフトウェアの可用性とアクセス性を維持することができます。

コメント